Ta strona jest tłumaczeniem z angielskiego.

Jak wiele inwigilacji jest w stanie wytrzymać demokracja?

Richard StallmanDzięki informacjom dostarczonym przez Edwarda Snowdena wiemy, że poziom aktualnej inwigilacji społeczeństw jest niekompatybilny z prawami człowieka. Obawa, że każda akcja będzie zapisana sprawia, że ludzie się cenzurują oraz ograniczają. Powtarzające się prześladowania oraz pozywanie dysydentów, źródeł oraz dziennikarzy w Stanach Zjednoczonych oraz innych miejscach zapewnia potwierdzenie. Musimy ograniczyć poziom inwigilacji, ale jak bardzo? Gdzie dokładnie znajduje się ten maksymalny poziom tolerancji inwigilacji, którego nie powinniśmy przekroczyć? Jest to poziom, powyżej którego inwigilacja zaczyna oddziaływać na działanie demokracji, w których demaskatorzy (tacy jak Snowden) mogą być wyłapywani.

Zmagając się z tajnością rządów my ludzie jesteśmy zależni od demaskatorów, aby mówili nam co robi państwo.(W 2019 roku przypomniano nam o tym, kiedy różni demaskatorzy przekazali nam informacje o szantażu prezydenta Ukrainy przez Trumpa.) Jednakże dzisiejsza inwigilacja zniechęca potencjalnych demaskatorów co oznacza, że jest ona zbyt rozwinięta. Aby odzyskać naszą demokratyczną kontrolę nad państwem musimy ograniczyć inwigilację do punktu, w którym demaskatorzy wiedzą że są bezpieczni.

Używanie wolnego oprogramowania, tak jak przekonuję od 1983 roku, jest pierwszym krokiem w odzyskaniu przez nas kontroli nad naszymi cyfrowymi życiami, z powstrzymywaniem inwigilacji włącznie. Nie możemy ufać niewolnemu oprogramowaniu, NSA używa jak i tworzy luki w zabezpieczeniach w niewolnym oprogramowaniu aby atakować nasze komputery i routery. Wolne oprogramowanie daje nam kontrolę nad naszymi komputerami, ale to nie uchroni naszej prywatności kiedy tylko wejdziemy do internetu.

Dwupartyjne ustawodawstwo mające na celu „ograniczenie krajowych uprawnień inwigilacyjnych” w Stanach Zjednoczonych jest aktualnie tworzone, ale opiera się ono na ograniczeniu rządowi możliwości korzystania z naszych cyfrowych dokumentacji. Nie wystarczy to do ochrony demaskatorów, jeśli „złapanie demaskatora” jest podstawą do uzyskania dostępu wystarczającego do jego identyfikacji. Musimy posunąć się dalej.

Spis treści

- Górny limit inwigilacji w demokracji

- Informacja po uzyskaniu będzie nadużywana

- Solidna ochrona prywatności musi być techniczna

- Po pierwsze – nie bądź naiwny

- Musimy projektować każdy system dla prywatności

- Lekarstwo na zbieranie danych: rozproszenie ich

- Lekarstwo na komercyjną inwigilację Internetu

- Lekarstwo na inwigilację podróżną

- Lekarstwo dla dokumentacji komunikacyjnych

- Trochę inwigilacji jest jednak konieczne

- Wnioski

Górny limit inwigilacji w demokracji

Jeżeli demaskatorzy z obawy przestaną przekazywać informacje o przestępstwach i kłamstwach stracimy ostatnią cząstkę efektywnej kontroli nad naszymi rządami i instytucjami. Dlatego inwigilacja, która pozwala państwu na dowiedzenie się kto rozmawiał z dziennikarzem jest zbyt potężnym zagrożeniem dla demokracji.

Nienazwany przedstawiciel rządu Stanów Zjednoczonych w 2011 roku złowieszczo powiedział dziennikarzom, że Stany Zjednoczone nie będą ich pozywać, ponieważ „wiedzą, z kim dziennikarze rozmawiają.” Czasami rejestry połączeń telefonicznych dziennikarzy są wzywane do sądu aby to udowodnić, ale Snowden pokazał nam że w rezultacie tego procesu wszystkie połączenia telefoniczne w Stanach Zjednoczonych są cały czas zapisywane: od dostawcy usług Verizon i innych dostawców usług telefonicznych.

Działania opozycyjne oraz dysydenckie muszą być chronione przed państwami, które chcą za nie stosować nieczyste zagrania. ACLU przedstawiło jak rząd Stanów Zjednoczonych systematycznie infiltruje grupy pokojowych dysydentów argumentując to tym, że wśród nich mogą znajdować się terroryści. Miejscem, w którym inwigilacja jest zbyt potężna jest punkt, w którym państwo może dowiedzieć się kto rozmawiał ze znanym dziennikarzem lub dysydentem.

Informacja po uzyskaniu będzie nadużywana

Kiedy ludzie odkrywają, że poziom ogólnej inwigilacji jest zbyt duży pierwszą propozycją jest wprowadzenie limitów na dostęp do zgromadzonych danych. Brzmi to nieźle, ale wcale nie rozwiąże problemu. Nawet oczekując, że rząd będzie się stosował do tych zasad (NSA okłamywało sąd FISA, które powiedziało że nie jest w stanie pociągnąć NSA do odpowiedzialności.) Podejrzenie przestępstwa będzie podstawą do uzyskania dostępu do danych, a jeśli tylko demaskator zostanie oskarżony o „szpiegostwo,” to udowodnienie mu faktu bycia „szpiegiem” będzie wymówką do uzyskania dostępu do zgromadzonych materiałów.

W praktyce nie możemy nawet oczekiwać, że agencje rządowe będą wymyślały wymówki, dzięki którym wpasują się w zasady do używania danych pochodzących z inwigilacji, ponieważ rządowe agencje Stanów Zjednoczonych już teraz kłamią, aby ukryć łamanie zasad. Te zasady nie istnieją po to aby rzeczywiście się do nich stosować – są one tylko bajką, w którą możemy wierzyć jeśli chcemy.

Dodatkowo pracownicy państwowej inwigilacji będą wykorzystywać zgromadzone dane dla osobistych celów. Niektórzy funkcjonariusze NSA wykorzystywali dane pochodzące z systemów inwigilacyjnych do śledzenia swoich przeszłych, obecnych lub wymarzonych w przyszłości romantycznych partnerów, w praktyce zwanej „LOVEINT.” NSA mówi, że kilkukrotnie złapało i ukarało za takie praktyki, nie wiemy jednak ile takich sytuacji nie zostało wykrytych. Wydarzenia te nie powinny nas zaskakiwać, ponieważ policja od dawna używa swoich dostępów do rekordów praw jazdy aby namierzać atrakcyjne osoby, a praktyka ta znana jest jako „running a plate for a date (pogoń rejestracji za zaproszenie do kolacji).” Praktyka ta została rozszerzona za pomocą nowych systemów cyfrowych. W 2016 roku prokurator został oskarżony o podrabianie podpisów sędziów w celu uzyskania możliwości zakładania podsłuchów komuś, kto był obiektem romantycznej obsesji. AP wie o wielu innych, podobnych sytuacjach w Stanach Zjednoczonych.

Dane pochodzące z inwigilacji będą zawsze wykorzystywane w innych celach, nawet jeśli jest to zabronione. Kiedy tylko dane zostaną zgromadzone a państwo ma możliwość do nich dostępu, może korzystać z tych danych w niecny sposób, jak w przykładach z Europy, Stanów Zjednoczonych i ostatnio z Turcji. (Tureckie zamieszanie odnośnie tego kto rzeczywiście użył programu Bylock tylko wzmocniło poczucie niesprawiedliwości jakim jest dowolne karanie ludzi za korzystanie z niego.)

Możecie myśleć, że Wasz rząd nie będzie używał Waszych osobistych danych do represji, ale nie powinniście polegać na tych uczuciach, ponieważ rządy się zmieniają. Według stanu na 2021 wiele demokratycznych krajów jest rządzonych przez ludzi z autorytarnymi ciągotami, a Taliban przejął Afgańskie systemy biometrycznej identyfikacji, które były tworzone z inicjatywy Stanów Zjednoczonych. Wielka Brytania pracuje nad prawem do represjonowania pokojowych protestów, które mogą być opisane jako wywołujące „poważne zakłócenia.” Stany Zjednoczone mogą równie dobrze stać się permanentnie represyjne w 2025.

Osobiste dane gromadzone przez państwo mogą również dostać się w ręce zewnętrznych crackerów, którzy łamią zabezpieczenia serwerów, albo nawet przez crackerów pracujących dla wrogich państw.

Rządy mogą łatwo korzystać ze zdolności masowej inwigilacji do bezpośredniego podkopywania demokracji.

Totalna inwigilacja dostępna dla państwa pozwala mu na masowe represje przeciwko komukolwiek. Aby uczynić dziennikarstwo i demokracje bezpiecznymi musimy ograniczyć akumulacje danych, do których dostęp jest dla państwa łatwy.

Solidna ochrona prywatności musi ograniczać technologie do gromadzenia danych

Electronic Frontier Foundation oraz inne organizacje proponują kilka prawnych propozycji zaprojektowanych aby ograniczyć nadużycia masowej inwigilacji. Propozycje te zawierają przede wszystkim prawną ochronę demaskatorów. Konsekwencją tego będą one łatwiej chronić demokratyczne wolności – jeśli będą zaadoptowane całkowicie i egzekwowane bez jakichkolwiek wyjątków na zawsze.

Jednakże takie ochrony prawne są niepewne: jak pokazuje współczesna historia mogą łatwo być uchylane (jak w ustawie zmieniającej FISA), zawieszane lub ignorowane.

W tym samym czasie demagodzy będą powtarzali te same wymówki za utrzymaniem totalnej inwigilacji: jakikolwiek atak terrorystyczny, nawet taki który zabije tylko kilku ludzi, może być nagłaśniany żeby dostarczyć okazję.

Jeżeli limity dostępu do danych będą odsunięte na bok będzie tak, jakby nigdy nie istniały: dokumenty zbierane latami staną się łatwo dostępne do wykorzystywania w złych celach przez państwo i jego agentów, oraz, jeśli będą gromadzone przez firmy to będą także wykorzystywane do ich prywatnych nadużyć. Jeżeli jednak zatrzymamy gromadzenie dokumentacji o wszystkich te dokumentacje nie będą istnieć, oraz nie będzie żadnej możliwości kompilowania ich wstecz. Nowy nieliberalny reżim musiałby wznowić inwigilację, jednak byłby w stanie gromadzić dane tylko od tej daty. W wypadku zawieszania lub chwilowego ignorowania tego prawa ta idea nie miałaby sensu.

Po pierwsze – nie bądź naiwny

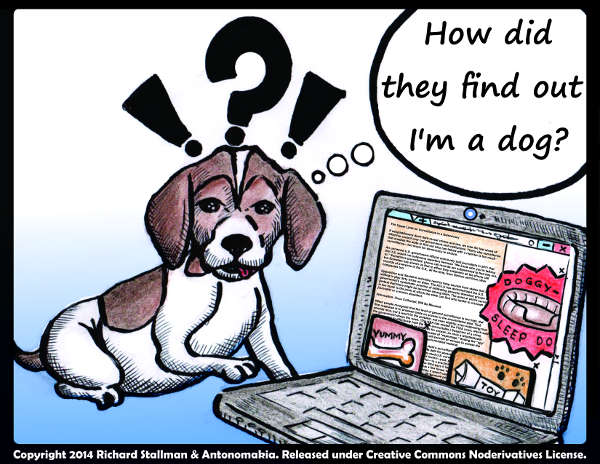

Aby zachować prywatność musicie się jej nie pozbywać: pierwszymi osobami, które muszą chronić Waszą prywatność jesteście Wy. Unikajcie identyfikowania siebie przez strony internetowe, łącząc się z nimi za pośrednictwem Tor'a oraz używajcie przeglądarek, które blokują możliwości stron do śledzenia odwiedzających. Korzystajcie z GNU Privacy Guard do szyfrowania zawartości waszych maili. Płaćcie gotówką.

Przetrzymujcie swoje własne dane; nie przechowujcie ich na „wygodnych”, firmowych, „chmurowych” serwerach. Jest to bezpieczne, jednakże aby zaufać komercyjnej usłudze przechowywania kopii bezpieczeństwa najpierw umieśćcie wasze dane w archiwum i zaszyfrujcie je w całości, włącznie z nazwami plików używając do tego wolnego oprogramowania na waszym komputerze przed wysłaniem tych danych.

Dla Waszej prywatności musicie unikać niewolnego oprogramowania; jeżeli oddacie kontrolę nad swoimi komputerowymi operacjami firmom będą one prawdopodobnie Was szpiegować. Unikajcie usług jako substytutu oprogramowania; jako dodatek do oddawania innym kontroli nad Waszymi obliczeniami wymagają one od was przekazywania wszystkich danych do firmowych serwerów.

Chrońcie również prywatność Waszych przyjaciół i znajomych. Nie przekazujcie ich osobistych informacji poza wymaganymi do kontaktu z nimi, oraz nigdy nie przekazujcie stronom internetowym Waszej listy z kontaktami telefonicznymi lub mailowymi. Nie zdradzajcie korporacjom takim jak Facebook niczego o Waszych znajomych poza tym, co sami chętnie opublikowaliby w gazetach na swój temat. Co jeszcze lepsze – wcale nie korzystajcie z Facebooka. Odrzucajcie systemy komunikacji wymagające od użytkowników udostępnienia im swoich prawdziwych imion lub nazwisk nawet jeśli jesteście gotowi do udostępnienia Waszych danych, ponieważ wywoła to presję na innych aby również oddali swoją prywatność.

Samoobrona jest podstawą, ale nawet najbardziej rygorystyczna jej forma jest niewystarczająca aby chronić Waszą prywatność w lub przed systemami, które do Was nie należą. Kiedy komunikujemy się z innymi lub poruszamy po mieście, nasza prywatność zależy od społecznych praktyk. Możemy unikać niektórych systemów śledzących naszą komunikację i ruch, ale nie wszystkich. Oczywiście najlepszym rozwiązaniem jest sprawienie, aby te systemy przestały inwigilować ludzi poza tymi rzeczywiście podejrzanymi.

Musimy projektować każdy system dla prywatności

Jeżeli nie chcemy żyć w społeczeństwie totalnej inwigilacji musimy uznać ją za rodzaj społecznego zanieczyszczenia i ograniczać wpływ inwigilacji wszystkich nowych systemów cyfrowych tak samo jak ograniczamy wpływ fizycznych konstrukcji na środowisko.

Przykładowo: „inteligentne” urządzenia pomiaru zużycia elektryczności są zaprojektowane aby wysyłać firmie energetycznej zużycie prądu każdego klienta w dowolnym przedziale czasu, włączając w to zużycie energii w porównaniu do innych użytkowników. Jest to zaimplementowane bazując na ogólnej inwigilacji, jednakże jej nie wymaga. Łatwym dla firmy energetycznej byłoby obliczanie średniego zużycia na osiedlu mieszkalnym dzieląc całkowite zużycie przez ilość subskrybentów i wysyłać te dane na urządzenia pomiarowe. Urządzenie każdego klienta mogłoby porównywać zużycie w dowolnym przedziale czasu ze średnią z tego okresu. Ta sama zaleta, ale bez inwigilacji!

Musimy projektować takie rozwiązania dla prywatności we wszystkich naszych systemach cyfrowych [1].

Lekarstwo na zbieranie danych: rozproszenie ich

Jedną z opcji na uczynienie monitoringu bezpiecznym dla prywatności jest przechowywanie danych w rozproszeniu oraz w sposób niewygodny do uzyskania dostępu. Stare kamery bezpieczeństwa nie były zagrożeniem dla prywatności(*). Nagrania były przechowywane na miejscu i to najdłużej przez kilka tygodni. Dzięki niewygodzie w dostępie do tych nagrań nie były nigdy masowo nadużywane; dostęp do nich był uzyskiwany tylko w przypadku, w których ktoś zgłosił przestępstwo. Nie byłoby praktyczne codzienne kolekcjonowanie milionów kaset i oglądanie lub kopiowanie ich.

Współcześnie systemy monitoringu stały się systemami inwigilacji: są podłączone do Internetu, przez co nagrania mogą być zbierane w centrach danych oraz na zawsze zapisywane. W Detroit policjanci zmuszają biznesy aby zapewnić im nielimitowany dostęp do swoich systemów monitoringu, aby mogli zaglądać przez nie kiedykolwiek chcą. Samo to jest niebezpieczne, ale stanie się jeszcze gorsze. Postępy w rozpoznawaniu twarzy mogą doprowadzić do czasów, w których podejrzani dziennikarze będą mogli być ciągle śledzeni na ulicach aby było wiadome z kim rozmawiają.

Kamery podłączone do internetu zwykle mają kiepskie zabezpieczenia, co oznacza że każdy może oglądać to, co te kamery widzą. To sprawia, że podłączone do internetu systemy monitoringów są poważnym zagrożeniem tak dla bezpieczeństwa, jak i prywatności. Dla zachowania własnej prywatności powinniśmy zakazać stosowania kamer podłączonych do internetu wymierzonych w miejsca publiczne, pomijając kamery noszone przez ludzi. Każdy musi być wolnym do okazjonalnego publikowania zdjęć i nagrań wideo, ale systemowa akumulacja takich danych w internecie musi być limitowana.

(*) W tym miejscu zakładam, że kamera obejmuje wnętrze sklepu bądź ulicę. Jakakolwiek kamera wycelowana w czyjąś prywatną przestrzeń przez kogoś innego jest atakiem na prywatność, ale to inny problem.

Lekarstwo na komercyjną inwigilację internetu

Większość zbieranych danych pochodzi z osobistych cyfrowych aktywności ludzi. Zwykle dane są najpierw zbierane przez firmy. Kiedy jednak chodzi o zagrożenie dla prywatności i demokracji nie ma różnicy między inwigilacją realizowaną przez państwo czy przez biznes, ponieważ dane które gromadzą firmy są systematycznie dostępne dla państwa.

NSA za pomocą programu PRISM dostało się do baz danych wielu wielkich internetowych korporacji. AT&T od 1987 roku zapisywało wszystkie rejestry połączeń telefonicznych i udostępnia je DEA aby przeszukiwać na zlecenie. Mówiąc stricte rząd Stanów Zjednoczonych nie posiada tych danych, ale w praktyce równie dobrze mógłby je posiadać. Niektóre korporacje są chwalone za opieranie się rządowym zarządzeniom uzyskiwania dostępu do danych w możliwym dla nich limitowanym zakresie, ale to może tylko częściowo zadośćuczynić za szkody, które wyrządzają przez sam fakt zbierania danych. Dodatkowo wiele tych firm bezpośrednio nadużywa tych danych, albo dostarcza je brokerom danych.

Cel zapewnienia bezpieczeństwa dziennikarstwu i demokracji zatem wymaga tego, abyśmy ograniczyli zbieranie danych o ludziach przez jakąkolwiek organizację, nie tylko przez państwo. Musimy przeprojektować cyfrowe systemy aby nie zbierały danych o swoich użytkownikach. Jeżeli potrzebują cyfrowych danych o naszych transakcjach nie powinni być upoważnieni do przetrzymywania ich dłużej niż jest to konieczne do ich interakcji z nami.

Jednym z motywów aktualnego poziomu inwigilacji internetu jest to, że strony są finansowane przez reklamy opierające się na aktywnościach lub wzorcach zachowań użytkowników. To konwertuje lekko denerwujące reklamy – które możemy nauczyć się ignorować – w systemy inwigilacji, które krzywdzą nas niezależnie od tego, czy zdajemy sobie z ich istnienia sprawę. Zakupy dokonywane przez Internet również śledzą swoich użytkowników. I wszyscy jesteśmy doskonale zaznajomieni z tym, że „polityki prywatności” są tylko wymówkami do naruszania prywatności, zamiast bycia zapewnieniami dla jej zachowania.

Moglibyśmy naprawić oba problemy przez adopcję systemu anonimowych płatności – anonimowych dla płacącego oczywiście. (Nie chcemy pomagać płatnikom unikać podatków.) Bitcoin nie jest anonimowy, chociaż istnieją próby stworzenia anonimowych płatności Bitcoinem. Jednakże technologia dla cyfrowych pieniędzy została pierwotnie stworzona w latach 1980tych; oprogramowanie GNU do tego nazywa się GNU Taler. Teraz potrzebujemy tylko odpowiednich biznesowych ustaleń oraz państwa, które nie będzie ich blokować.

Inną możliwą metodą anonimowych płatności jest używanie telefonicznych kart prepaid. Jest to mniej wygodne, ale bardzo łatwe do zaimplementowania.

Odleglejszym zagrożeniem od gromadzenia osobistych danych przez strony internetowe są łamacze zabezpieczeń, którzy mogą dostać się do nich, zdobyć je oraz je nadużywać. Wliczają się w to dane kart kredytowych klientów. Anonimowy system płatności rozwiązałby te zagrożenie: dziura bezpieczeństwa w stronie nie może Was skrzywdzić jeśli ta strona nic o Was nie wie.

Lekarstwo na inwigilację podróżną

Musimy dokonać konwersji pobierania cyfrowych opłat w płatności anonimowe (przykładowo używając cyfrowej gotówki). Systemy rozpoznawania tablic rejestracyjnych rozpoznają tablice rejestracyjne wszystkich samochodów i dane te mogą być przetrzymywane na zawsze. Prawo powinno wymagać wykrywania i zapisywania tylko tych tablic rejestracyjnych, które są na liście samochodów poszukiwanych przez nakazy sądowe. Mniej bezpieczną alternatywą byłoby zapisywanie wszystkich samochodów lokalnie, ale tylko przez kilka dni oraz aby nie umożliwiać dostępu do tych danych przez Internet – dostęp do tych danych powinien być limitowany do wyszukiwania tylko samochodów z listy numerów rejestracyjnych dostarczonych przez sąd.

Lista „no-fly” Stanów Zjednoczonych powinna być zlikwidowana, ponieważ jest karaniem bez procesu sądowego.

Akceptowalnym jest posiadanie listy ludzi, gdzie osoba lub bagaż mogą być przeszukiwane z dodatkową ostrożnością, a anonimowi pasażerowie lotów krajowych mogliby być traktowani jakby znajdowali się na tej liście. Akceptowalnym jest również zatrzymywanie nie-obywateli, którzy nie są uprawnieni do przybywania na teren państwa przed odprawą na lot do tego kraju. To wystarczyłoby do wszystkich uzasadnionych celów.

Wiele systemów masowego transportu używa pewnego rodzaju kart inteligentnych lub RFID do płatności. Systemy te gromadzą osobiste dane – jeżeli choć raz popełniliście błąd płatności czymkolwiek innym niż gotówka przypisują na stałe kartę do Was. Dodatkowo zapisują one wszystkie podróże powiązane z każdą kartą. Razem są one masową inwigilacją. Zbieranie tych danych musi być zredukowane.

Systemy nawigacji również inwigilują: komputer użytkownika przekazuje usłudze map informację o lokalizacji użytkownika i tego, gdzie chce on dotrzeć. Następnie serwer wylicza trasę i wysyła ją na komputer użytkownika, który ją wyświetla. Współcześnie serwer najpewniej zapisuje lokalizacje użytkowników, ponieważ nic nie jest w stanie temu zapobiec. Inwigilacja ta nie jest konieczna, a przeprojektowanie mogłoby jej unikać: wolne oprogramowanie na komputerze użytkownika mogłoby pobierać dane map wskazanych regionów (jeżeli wcześniej nie zostały pobrane), obliczyć trasę oraz wyświetlić ją bez informowania kogokolwiek gdzie użytkownik się znajduje lub gdzie chce się znaleźć.

Systemy do wypożyczania rowerów i im podobne mogą być projektowane tak, aby tożsamość najemcy była znana tylko w miejscu, w którym przedmiot był wypożyczony. Wypożyczalnia mogłaby poinformować wszystkie lokale, że przedmiot jest „wypożyczony,” zatem kiedy użytkownik zwróci przedmiot do dowolnego lokalu (uznajmy że do innego niż ten z którego został wypożyczony) to ten będzie wiedział gdzie i kiedy przedmiot został wypożyczony. Poinformuje oryginalną lokalizację że przedmiot został „zwrócony”. Dokona również wyceny należnej przez użytkownika opłaty i wyśle ją (po przeczekaniu losowej liczby minut) do siedziby głównej z wykorzystaniem innych stacji tak, aby główna siedziba nie wiedziała z której stacji przyszła wycena. Kiedy ten proces się zakończy stacja w której przedmiot został oddany zapomni wszystko o tej transakcji. Jeżeli przedmiot znajduje się „na zewnątrz” przez zbyt długo stacja z której został wypożyczony może poinformować siedzibę główną: w takiej sytuacji mogłoby wysłać informacje o wypożyczającym natychmiastowo.

Lekarstwo dla dokumentacji komunikacyjnych

Dostawcy usług internetowych oraz firmy telekomunikacyjne gromadzą ogromne ilości danych o kontaktach ich użytkowników (przeglądanie internetu, połączenia telefoniczne itp.). Dzięki telefonom komórkowym mogą również śledzić fizyczne lokalizacje użytkowników. Przechowują te dane przez długi czas, w przypadku AT&T jest to ponad 30 lat. Niedługo również będą nagrywać aktywności ciał użytkowników. Wygląda na to, że NSA hurtowo kolekcjonuje dane lokalizacyjne telefonów.

Komunikacja wolna od nasłuchu jest niemożliwa tam, gdzie systemy tworzą takie dokumentacje. Nielegalnym więc powinno być ich tworzenie lub przechowywanie. Dostawcy usług internetowych oraz firmy telekomunikacyjne powinny nie być w stanie przetrzymywać tych informacji przez bardzo długi czas w przypadkach braku sądowych nakazów do inwigilacji pewnych osób.

Rozwiązanie te nie jest całkowicie satysfakcjonujące, ponieważ nie powstrzyma fizycznego gromadzenia przez rządy wszystkich informacji wtedy, kiedy są one generowane – co właśnie rząd Stanów Zjednoczonych robi z kilkoma lub wszystkimi firmami telekomunikacyjnymi. Powinniśmy polegać na prawnym tego zakazaniu. Byłoby to jednak lepsze od aktualnej sytuacji, gdzie prawo (PAT RIOT Act) jawnie nie zakazuje tych praktyk. Dodatkowo gdyby rząd ponowił tę inwigilację nie otrzymałby danych o wszystkich połączeniach telefonicznych wykonanych przed tym czasem.

Dla prywatności do tego z kim wymieniasz maile prostym częściowym rozwiązaniem dla Was i innych jest korzystanie z usług e-mail w krajach, które nigdy nie współpracowałyby z Waszym rządem, oraz które komunikują się między sobą z wykorzystaniem szyfrowania. Jednakże Ladar Levison (właściciel usługi mailowej Lavabit, którą amerykańska inwigilacja chciała całkowicie skorumpować) ma bardziej wyszukany pomysł na system szyfrowania przez który Wasze usługi emailowe wiedziałyby tylko że wysłaliście maila do jakiegoś użytkownika w mojej usłudze emailowej, a moja usługa emailowa wiedziałaby tylko że otrzymałem maila od jakiegoś użytkownika Waszej usługi email, ale byłoby trudnym dojść do tego że to Wy wysłaliście do mnie maila.

Trochę inwigilacji jest jednak konieczne

Aby państwo było w stanie znajdywać przestępców musi potrafić rozwiązywać specyficzne przestępstwa lub specyficzne podejrzenia zaplanowanych przestępstw pod wyrokiem sądu. Dzięki Internetowi możliwość podsłuchiwania telefonicznych konwersacji naturalnie rozszerza się w możliwość podglądania połączeń Internetowych. Ta moc jest łatwa do nadużywania dla celów politycznych, ale i jest konieczna. Szczęśliwie nie uczyni to możliwym wykrywania demaskatorów po fakcie jeżeli (jak osobiście polecam) powstrzymamy systemy cyfrowe przed gromadzeniem masywnych dokumentacji przed faktem.

Jednostki ze specjalną, gwarantowaną przez państwo siłą takie jak policja poddają swoje prawo do prywatności i muszą być monitorowane. (Właściwie policja ma swój własny żargon na krzywoprzysięstwo, „testilying,” ponieważ stosują to tak często, zwłaszcza wobec protestujących i fotografów.) Jedno miasto w Kalifornii, które wymagało od policji ciągłego założenia kamer wideo odkryło, że ich wykorzystywanie siły spadło o 60%. ACLU jest tego zwolennikiem.

Korporacje nie są ludźmi i nie zasługują na prawa człowieka. Właściwym jest wymaganie od biznesów publikacji szczegółów na temat procesów, które mogą wywoływać chemiczne, biologiczne, nuklearne, fiskalne, komputerowe (np. DRM) lub polityczne (np. lobbing) zagrożenia dla społeczeństwa na poziomie potrzebnym dla zachowania dobra publicznego. Zagrożenia wynikające z tych operacji (przytoczmy wyciek oleju BP, stopienia reaktorów w Fukushimie lub kryzys finansowy roku 2008) są poważniejsze od terroryzmu.

Jednakże dziennikarstwo powinno być chronione od inwigilacji nawet jeśli odbywa się jako część biznesu.

Wnioski

Technologie cyfrowe ogromnie zwiększyły poziom inwigilacji naszych ruchów, akcji i komunikacji. Jest tego znacznie więcej niż w latach 90tych i jest tego dużo więcej niż doświadczali ludzie za Żelazną Kurtyną w latach 80tych, a propozycje prawnych limitów na temat tego ile zgromadzonych danych może wykorzystywać państwo tego nie zredukują.

Firmy projektują coraz więcej natrętnej inwigilacji. Niektóre projekty które rozpowszechniają inwigilację połączone z firmami takimi jak Facebook mogą mieć głęboki wpływ na to jak myślą ludzie. Takie możliwości są nieobliczalne, ale zagrożenie dla demokracji nie jest tylko spekulacją. Istnieje i jest dzisiaj widoczne.

Dopóki nie wierzymy, że nasze wolne kraje wcześniej cierpiały z powodu sporego deficytu inwigilacji i powinny być inwigilowane bardziej niż Związek Radziecki oraz NRD musimy odwrócić ten wzrost. Wymaga to zatrzymania masowej akumulacji danych dotyczących ludzi.

Notka końcowa

- Stan nie bycia monitorowanymbył opisywany jako prywatność otoczenia.

- W latach 2020tych rozpoznawanie twarzy pogłębia zagrożenia kamer monitoringu. Chiny już teraz identyfikują ludzi za pomocą ich twarzy aby ich karać, a Iran planuje wykorzystywanie go do karania kobiet, które łamią nakazany przez religię ubiór.

Wersja tego artykułu była opublikowana w Wired w październiku 2013 roku.

Rozważcie również przeczytanie „Radykalnej propozycji zadbania o bezpieczeństwo Waszych osobistych danych,”opublikowanej w The Guardian w kwietniu 2018 roku.