Esta es una traducción de la página original en inglés.

Vigilancia en el software privativo

El software que no es libre (privativo) a menudo es malware (diseñado para maltratar a los usuarios). El software que no es libre está controlado por quienes lo han desarrollado, lo que los coloca en una posición de poder sobre los usuarios; esa es la injusticia básica. A menudo los desarrolladores y fabricantes ejercen ese poder en perjuicio de los usuarios a cuyo servicio deberían estar.

Habitualmente, esto suele realizarse mediante funcionalidades maliciosas.

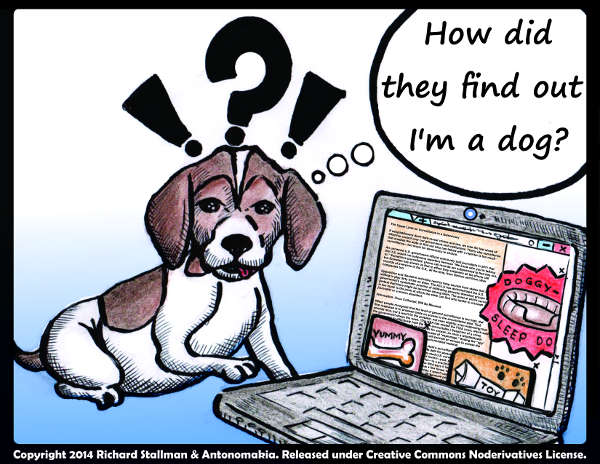

Una funcionalidad maliciosa muy común es la que permite espiar al usuario. En esta página se presentan ejemplos de casos claramente establecidos de software privativo que espía o rastrea al usuario. Los fabricantes incluso se niegan a decir si espían a los usuarios por cuenta del Estado.

Todos los aparatos y aplicaciones que están vinculados a un servidor específico son espías por naturaleza. No los incluimos aquí porque tienen su propia página: Subordinación a un servidor en el software privativo.

Existe un sitio web similar llamado Spyware Watchdog que ofrece una clasificación de programas y servicios y analiza la presencia de software espía, de manera que los usuarios puedan saber si están instalando software de ese tipo.

Si conoce algún otro ejemplo que debería mencionarse en esta página, escríbanos por favor a <webmasters@gnu.org>. Incluya la URL de una o más referencias confiables que justifiquen su inclusión.

Índice general

Introducción

Código espía en ordenadores portátiles y de escritorio

Código espía en los móviles

Código espía en las aplicaciones

Código espía en los equipos conectados

Código espía en la web

Código espía en las redes

Introducción

Durante décadas, la Free Software Foundation ha denunciado la máquina abusiva de vigilancia constituida por compañías de software privativo tales como Microsoft y Apple. En los últimos años, esta tendencia a vigilar a las personas se ha extendido a otras áreas de la industria, no solo del software, sino también del hardware. Es más, se ha alejado del teclado hasta alcanzar la industria de los ordenadores móviles, la oficina, el hogar, los sistemas de transporte y las aulas.

Datos agregados o anonimizados

Muchas compañías incluyen en su declaración de privacidad una cláusula en la que afirman que ceden a terceros/socios datos agregados sin información personal identificable. Tales afirmaciones carecen de valor, por varios motivos:

- Podrían cambiar su posición en cualquier momento.

- Pueden revirar las palabras distribuyendo un «agregado» de datos «anonimizados» que se pueden volver a identificar para atribuirlos individualmente a las personas.

- Los datos sin procesar que normalmente no distribuyen se pueden obtener debido a una filtración de datos.

- Los datos sin procesar que normalmente no distribuyen se pueden obtener por orden judicial.

Por lo tanto, no debemos dejarnos distraer por lo que las compañías afirman que harán con los datos que recogen, lo malo es el hecho mismo de que los recojen.

Entradas más recientes

Las entradas bajo cada categoría están dispuestas en orden cronológico inverso, según la fecha de publicación de los artículos a los que se enlaza. Las añadidas más recientemente están en la página principal de la sección Malware.

Código espía en ordenadores portátiles y de escritorio

(#OSSpyware)Windows

(#SpywareInWindows)-

2024-07

En su configuración por defecto, ahora Windows 11 sube información personal y archivos de los usuarios a la «nube» de Microsoft sin pedirles permiso. Microsoft lo presenta como un método práctico de hacer copias de seguridad, pero si se excede la capacidad de almacenamiento asignada, el usuario tendrá que pagar para disponer de más espacio, lo que supone más ingresos para la compañía.

Sin embargo, este pequeño beneficio no es probablemente la razón principal para incluir el almacenamiento en la nube en la configuración predeterminada. Este es un extracto del Contrato de servicios de Microsoft (Sección 2b):

En la medida necesaria para proporcionarles los Servicios a usted y a otras personas (lo que podría incluir el cambio del tamaño, el diseño o el formato de Su Contenido para ofrecerle un mejor almacenamiento y visualización), así como para protegerle a usted y a los Servicios, y mejorar los productos y servicios de Microsoft, usted concede a Microsoft una licencia de propiedad intelectual e industrial universal y libre de regalías para utilizar Su Contenido; por ejemplo, para realizar copias, conservar, transmitir, cambiar el formato, distribuir mediante herramientas de comunicación y mostrar Su Contenido en los Servicios.

Tenemos la firme sospecha de que el material almacenado se utiliza para alimentar la insaciable «IA» de Microsoft. Además, es más que probable que ese material sea analizado para mejorar los perfiles de los usuarios a fin de bombardearlos con anuncios personalizados y generar así más beneficios.

Por otra parte, los usuarios quedan a merced de cualquier entidad que solicite sus datos, sin contar con los delincuentes informáticos que puedan acceder a los servidores de Microsoft. Los usuarios deben escapar de este entorno enfermizo e instalar un saludable sistema libre.

-

2023-02

Tan pronto como arranca, y sin pedir permiso, Windows 11 comienza a enviar datos a servidores. Detalles personales acerca del usuario, geolocalización o información sobre el hardware se envían a Microsoft y a otras compañías para su utilización como datos telemétricos. Esto se hace en segundo plano, y no hay manera sencilla de que los usuarios puedan evitarlo, a menos que desconecten el ordenador de la red.

-

2023-01

Microsoft ha lanzado una «actualización» que instala un programa de vigilancia en los ordenadores de los usuarios para recopilar datos sobre algunos programas instalados, para beneficio de Microsoft. La actualización se realiza de manera automática y se ejecuta «una vez, en silencio».

-

2022-09

La instalación de Windows 11 Home y Pro ahora requiere conexión a internet y una cuenta Microsoft. Windows 11 Pro tenía una opción para crear una cuenta local en su lugar, pero han eliminado esa posibilidad. Esa cuenta puede utilizarse (y con toda probabilidad se hará) para la vigilancia y violaciones de la privacidad. Afortunadamente, una herramienta de software libre, Rufus, puede sortear esos requerimientos, o ayudar a los usuarios a instalar un sistema operativo libre en su lugar.

-

2019-12

Microsoft engaña a los usuarios para que creen una cuenta en su red haciéndoles creer que eso es necesario para poder instalar y utilizar el sistema operativo Windows (que es software malicioso). La cuenta puede utilizarse para vigilancia y/o vulnerar los derechos de los usuarios de múltiples maneras, como convertir el software que han comprado en un producto por suscripción.

-

2017-12

El software privativo de HP incluye un controlador privativo para el teclado que contiene un registrador de teclas.

-

2017-10

El programa de telemetría de Windows 10 envía a Microsoft información acerca del ordenador del usuario y del uso que este hace de él.

Más aún, para los usuarios que instalasen la cuarta actualización estable de Windows 10, llamada «Creators Update», Windows elevó la vigilancia al máximo ajustando por defecto el nivel de telemetría a «Completo».

El nivel de telemetría «Completo» permite a los ingenieros de Microsoft acceder, entre otras cosas, a claves de registro que contienen información sensible, como la contraseña de inicio de sesión del administrador.

-

2017-02

Los archivos restringidos con DRM pueden utilizarse para identificar a gente que está navegando mediante Tor. Esta vulnerabilidad existe únicamente si se utiliza Windows.

-

2016-11

Por defecto, Windows 10 envía información de depuración a Microsoft, volcados de memoria incluidos. Ahora Microsoft se los proporciona a otra compañía.

-

2016-08

A fin de incrementar las cifras de instalación de Windows 10, Microsoft hace descaradamente caso omiso de la privacidad y las opciones elegidas por los usuarios.

-

2016-03

Windows 10 tiene 13 opciones de fisgoneo, todas activadas de fábrica, y desactivarlas sería una tarea demasiado ardua para la mayor parte de los usuarios.

-

2016-01

Al parecer, Windows 10 envía a Microsoft datos sobre las aplicaciones que se están utilizando.

-

2015-12

Microsoft ha incluido una puerta trasera en su encriptado de discos.

-

2015-11

Una puesta al día regresiva de Windows 10 borraba aplicaciones para la detección de vigilancia. Luego otra insertaba un programa general de espionaje. Los usuarios lo advirtieron y se quejaron, de modo que Microsoft le cambió el nombre para que pareciera que lo habían eliminado.

Utilizar software privativo es una invitación a recibir un trato de este tipo.

- 2015-08

-

2015-08

Windows 10 envía a Microsoft información para la identificación, incluso cuando el usuario desactiva la función de búsqueda Bing y Cortana y activa los parámetros de protección de la privacidad.

-

2015-07

Windows 10 se entrega con una configuración predeterminada que no muestra ningún respeto por la privacidad. Concede a Microsoft el «derecho» a husmear en los archivos del usuario, lo que escribe, lo que dice, su ubicación, sus contactos, los registros en el calendario y el historial de navegación, así como a conectar automáticamente el equipo a redes públicas inalámbricas y mostrarle al usuario anuncios personalizados.

Podemos suponer que Microsoft mira los archivos de los usuarios a petición del Gobierno de los Estados Unidos, aunque su «política de privacidad» no lo diga explícitamente. ¿Mirará también los archivos de los usuarios a petición del Gobierno chino?

-

2015-06

Microsoft utiliza la «política de privacidad» de Windows 10 para imponer abiertamente el «derecho» de mirar los archivos de los usuarios en cualquier momento. El cifrado de disco completo en Windows 10 proporciona una llave a Microsoft.

Así, Windows es un malware al descubierto con respecto a la vigilancia, como también en otros aspectos.

La «identificación publicitaria», única para cada usuario, permite a otras compañías rastrear los sitios que visita cada usuario en particular.

Pareciera que Microsoft ha optado deliberadamente por convertir a Windows 10 en la máxima malignidad en toda dimensión, adueñarse de un poder total sobre todo aquel que no abandone Windows ahora mismo.

-

2014-10

Con el tiempo, cada vez es peor. Windows 10 reclama a los usuarios que concedan permiso para husmear en todas partes, incluso en sus archivos y en las órdenes, texto o voz que introducen en el ordenador.

-

2014-05

El SkyDrive de Micrososft permite que la NSA examine directamente los datos de los usuarios.

-

2014-01

Las aplicaciones de Baidu para la introducción de texto en japonés y en chino espían a los usuarios.

-

2013-07

Código espía en versiones antiguas de Windows: Windows Update husmea en las actividades del usuario. Windows 8.1 rastrea las búsquedas locales, y Windows contiene una clave secreta de la NSA cuyas funciones desconocemos.

El espionaje de Microsoft no empezó con Windows 10. Hay mucho más malware de Microsoft.

MacOS

(#SpywareInMacOS)-

2020-11

Apple ha insertado en sus ordenadores un malware de vigilancia que informa a la compañía del uso que estos hacen de sus ordenadores.

Tales informes se vienen transmitiendo desde hace ya dos años y ni siquiera van cifrados. Este software malicioso informa a Apple de qué usuario abre qué programa y a qué hora. También le da a Apple la capacidad de sabotear las operaciones informáticas de los usuarios.

-

2018-09

Adware Doctor, un bloqueador de anuncios para MacOS, recoge y transmite el historial de navegación del usuario.

-

2014-11

Apple ha hecho que varios programas de MacOS envíen archivos a los servidores de la compañía sin pedir permiso. Esto expone los archivos al Gran Hermano y probablemente a otros intrusos.

Esto demuestra además que no se puede confiar en el software privativo porque incluso si la versión actual no contiene funcionalidades maliciosas, una futura versión sí podría incluirlas. El desarrollador no eliminará tales funcionalidades a menos que muchos usuarios insistan para que lo haga, y los usuarios no pueden eliminarlas por sí mismos.

-

2014-10

MacOS envía automáticamente a los servidores de Apple los documentos no guardados que se están editando. Las cosas que se ha decidido no guardar son aún más sensibles que aquellas que se han guardado en archivos.

-

2014-10

Apple reconoce que una de las funciones de búsqueda espía, pero hay muchas más funciones que husmean, de las que Apple nunca ha hablado.

-

2014-10

En varias de las operaciones que se realizan, la última versión de MacOS envía informes a los servidores de Apple.

-

2014-01

La herramienta de búsqueda Spotlight envía a Apple los términos que los usuarios ingresan para buscar.

Hay mucho más código espía en las iCosas y malware en Apple.

BIOS

(#SpywareInBIOS)-

2015-09

Lenovo ha instalado furtivamente software promocional y de espionaje a través de la BIOS en instalaciones de Windows. El método concreto de sabotaje que Lenovo ha utilizado no afecta a GNU/Linux. Por otra parte, una instalación de Windows no es nunca verdaderamente limpia, ya que Microsoft aporta su propio software malicioso.

Código espía en los móviles

(#SpywareOnMobiles)Todos los teléfonos «inteligentes»

(#SpywareInTelephones)-

2021-06

El monedero Chivo de la dictadura salvadoreña es software espía. Es un programa privativo que vulnera la libertad de los usuarios y los espía; pide datos personales tales como el número del documento de identidad y utiliza el reconocimiento facial, ademas de tener una mala seguridad sobre los datos. También pide casi todos los permisos característicos del software malicioso para smartphones.

El artículo lo critica por sus defectos en la «protección de datos», aunque «protección de datos» es no obstante la forma errónea de abordar la privacidad.

-

2021-06

Casi todas las aplicaciones privativas de salud capturan datos de los usuarios, incluida información sensible sobre su estado de salud, utilizando identificadores y cookies con el fin de rastrear sus actividades. Algunas de estas aplicaciones siguen el rastro de los usuarios por diferentes plataformas.

-

2021-01

Desde 2021, WhatsApp (una de las filiales de Facebook) está obligando a sus usuarios a ceder datos personales sensibles a su empresa matriz. Esto aumenta el poder de Facebook sobre sus usuarios, comprometiendo aún más la privacidad y seguridad la gente.

En vez de WhatsApp puede utilizar GNU Jami, que es software libre y no recopila sus datos.

-

2020-06

La mayoría de las aplicaciones son malware, pero la aplicación de la campaña de Trump, al igual que la de Modi[1], es particularmente nociva, pues no solo ella misma espía a los usuarios, sino que además ayuda a empresas a espiarlos.

El artículo dice que la aplicación de Biden tiene un enfoque general menos manipulador, pero no nos dice si tiene funcionalidades que consideramos maliciosas, como el envío de datos sin que el usuario lo haya solicitado de forma explícita.

-

2018-09

Tiny Lab Productions, junto a negocios de publicidad en línea controlados por Google, Twitter y tres compañías más, están haciendo frente a una demanda por violar la privacidad de la gente, al recopilar sus datos de juegos para el móvil y proporcionárselos a otras compañías con fines publicitarios.

-

2016-01

Monitorizar a las personas a través del teléfono que supuestamente les pertenece conduce naturalmente al uso de software privativo, para garantizar que no puedan burlar el sistema.

-

2015-10

Según Edward Snowden, agencias gubernamentales pueden tomar el control de teléfonos inteligentes enviando mensajes de texto ocultos que les permiten encender y apagar los teléfonos, escuchar a través del micrófono, obtener datos de la geolocalización por medio del GPS, tomar fotografías, leer los mensajes de texto, acceder al historial de llamadas, localizaciones y navegación, y leer la lista de contactos. Este malware está diseñado para ocultarse y evitar ser detectado en investigaciones.

-

2013-11

La NSA puede acceder a los datos de los teléfonos «inteligentes», incluidos iPhone, Android y BlackBerry. Aunque el artículo no ofrece muchos detalles, parece que esto no sucede mediante la puerta trasera universal que sabemos que tienen casi todos los teléfonos móviles. Parece que se hace aprovechando varios agujeros. Hay multitud de agujeros en el software de radio de los teléfonos.

-

2013-07

Los teléfonos móviles con GPS envían la ubicación GPS mediante comando remoto y los usuarios no pueden detenerlos. (EE. UU. dice que eventualmente exigirá que todos los teléfonos móviles nuevos tengan GPS).

iCosas

(#SpywareIniThings)-

2022-11

Los programas cliente de la tienda de aplicaciones de los iMonstruos recopilan todo tipo de datos acerca de las actividades y comunicaciones privadas del usuario. Existe la opción «Do not track», pero aunque el usuario la active el rastreo no se detiene: Apple continúa recogiendo datos para sí, aunque en ese caso afirma no enviarlos a terceros.

Apple está siendo objeto de una demanda por ello.

-

2021-05

Apple está trasladando los datos de sus clientes chinos en iCloud a centros de datos controlados por el Gobierno chino. Obedeciendo a las autoridades del país, Apple está ya almacenando en esos servidores las claves criptográficas, permitiendo así que los datos de los usuarios chinos queden a disposición del Gobierno.

-

2020-09

Facebook espía a los usuarios de Instagram activando a escondidas la cámara del dispositivo.

-

2020-04

El informante de Apple Thomas Le Bonniec ha revelado que Apple acostumbraba a activar subrepticiamente el software de Siri para grabar las conversaciones de los usuarios cuando estos no habían activado Siri. Eso no era algo ocasional, sino una práctica sistemática.

Su trabajo consistía en escuchar esas grabaciones, en un equipo que se dedicaba a transcribirlas. Él no cree que Apple haya puesto fin a esta práctica.

La única manera segura de evitar esto es que el programa que controla el acceso al micrófono para decidir cuándo ha «activado» el usuario un servicio sea software libre, y que también lo sea el sistema operativo sobre el que funciona. De este modo, los usuarios podrían asegurarse de que Apple no los escucha.

-

2019-10

Safari, de vez en cuando, envía datos de navegación desde los dispositivos Apple situados en China al servicio Safe Browsing de Tencent, a fin de verificar las URL que pudieran corresponder a sitios «fraudulentos». Dado que Tencent colabora con el Gobierno chino, su lista negra de «Navegación Segura» contiene sin duda sitios web de opositores políticos. Al relacionar las solicitudes procedentes de direcciones IP individuales, el Gobierno puede identificar a los disidentes de China y Hong Kong, lo que pone en riesgo sus vidas.

-

2019-05

A pesar del supuesto compromiso de Apple con la privacidad, hay aplicaciones para el iPhone que contienen rastreadores que funcionan por la noche y envían información personal del usuario a terceras partes.

El artículo menciona ejemplos concretos: Microsoft OneDrive, el Mint de Intuit, Nike, Spotify, The Washington Post, The Weather Channel (propiedad de IBM), el servicio de alerta criminal Citizen, Yelp y DoorDash. Pero es probable que la mayoría de las aplicaciones que no son libres contengan rastreadores. Algunas de ellas envían datos de identificación personal tales como la «huella digital» del teléfono, la localización exacta, la dirección de correo electrónico, el número de teléfono o incluso la dirección de entrega (en el caso de DoorDash). Una vez que la compañía ha recogido esta información, no hay manera de saber para qué va a utilizarla.

-

2017-11

La DMCA (Ley de Copyright del Milenio Digital, EE. UU.) y la directiva de la UE relativa al copyright hacen que sea ilegal estudiar cómo espían al usuario las aplicaciones de iOS, ya que para ello habría que eludir el DRM del iOS.

-

2017-09

En la última versión del sistema de las iCosas, «apagar» la WiFi y el Bluetooth de la manera más habitual no los apaga realmente. Es posible hacerlo de una manera más elaborada, pero solo hasta las 5 de la mañana. Así es Apple con usted: «Sabemos que quieres ser espiado».

-

2017-02

Apple propone una pantalla táctil capaz de escanear la huella digital, lo que significaría que no habría manera de utilizar el aparato sin que se tomara la huella digital del usuario. Los usuarios no tendrían forma de saber si el teléfono los está espiando.

-

2016-11

Los iPhones envían montones de datos personales a los servidores de Apple. El Gran Hermano puede tomarlos de ahí.

-

2016-09

La aplicación IMessage de las iCosas comunica a un servidor cada número de teléfono que marca en ella el usuario; el servidor guarda esos números durante al menos 30 días.

-

2015-09

Las iCosas suben automáticamente a los servidores de Apple todas las fotos y vídeos que hacen.

La iCloud Photo Library almacena todas las fotos y vídeos que usted hace, y los mantiene actualizados en todos sus dispositivos. Cualquier modificación que haga se actualiza automáticamente en todas partes. […]

(De Información sobre la iCloud de Apple, tal como aparecía el 24 de septiembre de 2015.) La funcionalidad iCloud se activa en el arranque del iOS. El término «cloud» significa «por favor no pregunte dónde».

Existe una manera de desactivar iCloud, pero está activa en la configuración original, por lo que no deja de ser una funcionalidad de vigilancia.

Al parecer hay desconocidos que se aprovechan de eso para conseguir fotos de desnudos de muchos famosos. Para ello tienen que saltarse las medidas de seguridad de Apple, pero la NSA tiene acceso a todos esos contenidos a través de PRISM.

-

2014-09

Apple puede, y lo hace habitualmente, extraer remotamente de los iPhone algunos datos para el Estado.

Esta situación puede haber mejorado con los recursos de seguridad introducidos en el iOS 8, pero no tanto como Apple afirma.

-

2014-07

Varias «funcionalidades» del iOS parecen no tener más propósito que la vigilancia. Aquí está la presentación técnica.

-

2014-01

El iBeacon permite a las tiendas determinar exactamente dónde está la iCosa y obtener también otras informaciones.

- 2013-12

-

2013-08

Las iCosas, por defecto, también informan a Apple de su geolocalización, si bien esto puede desactivarse.

-

2012-10

Hay también una funcionalidad que permite a los sitios web rastrear a los usuarios, y está activada por defecto. (El artículo habla de iOS 6, pero sigue siendo así en iOS 7.)

-

2012-04

Los usuarios no pueden crear una clave de identificación en Apple (necesaria para instalar incluso aplicaciones gratuitas) sin proporcionar una dirección de correo válida y recibir el código que Apple les envía.

Teléfonos Android

(#SpywareInAndroid)-

2024-11

El teléfono «inteligente» Pixel 9 envía con frecuencia a los servidores de Google datos de su localización y configuración actual junto con otros datos que permiten la identificación personal, lo que suscita preocupación por la privacidad de los usuarios. Más aún, el teléfono se comunica con servicios que no se están usando y periódicamente trata de descargar software experimental posiblemente inseguro. Todo ello se produce sin que el sistema informe al usuario.

Pero hay esperanza: en los teléfonos Pixel hasta 8a y en teléfonos de muchas otras marcas es posible sustituir el sistema operativo Android original por una versión deGoogleada. Sin duda pronto podrá hacerse también en el Pixel 9.

-

2020-12

Se ha descubierto que las aplicaciones de Baidu filtran datos personales sensibles que pueden utilizarse para rastrear de por vida a los usuarios y ponerlos así en peligro. Más de 1.400 millones de personas en todo el mundo se ven afectadas por estas aplicaciones privativas, y la privacidad de los usuarios se ve comprometida por esta herramienta de vigilancia. Los datos recopilados por Baidu pueden estar siendo cedidos al Gobierno chino, poniendo así posiblemente en peligro a muchas personas de ese país.

-

2020-10

A partir de una actualización del software en septiembre de 2020, Samsung obliga a los usuarios de sus smartphones en Hong Kong (y Macao) a utilizar una DNS pública de China continental, lo que provoca gran inquietud y preocupación con respecto a la privacidad.

-

2020-04

Los teléfonos Xiaomi registran muchas de las acciones del usuario: ejecutar una aplicación, abrir una carpeta, visitar un sitio web, escuchar una canción... También envían información identificativa del dispositivo.

Otros programas que no son libres también espían. Por ejemplo, Spotify y otros antiservicios de transmisión en continuo elaboran un dosier de cada usuario y exigen que los usuarios se identifiquen para pagar. ¡Vade retro, Spotify!

Forbes exculpa de los mismos agravios cuando los culpables no son chinos, pero nosotros los condenamos sin importar quién los cometa.

-

2018-12

La aplicación de Facebook obtenía el «consentimiento» del usuario para enviar automáticamente al servidor el registro de llamadas de los teléfonos Android, ocultando cuál era el objeto de ese «consentimiento».

-

2018-11

En un teléfono Android se ha observado que rastreaba la localización incluso en modo avión. Mientras estaba en modo avión no enviaba los datos de localización. En lugar de eso, guardaba los datos y los enviaba después.

-

2017-11

Android rastrea la ubicación para Google incluso cuando los «servicios de ubicación» están desactivados, e incluso cuando el teléfono no tiene tarjeta SIM.

-

2016-11

Algunos teléfonos móviles se venden con programas espía que envían cantidad de datos a China.

-

2016-09

Google Play (un componente de Android) rastrea los movimientos de los usuarios sin su permiso.

Incluso aunque usted desactive Google Maps y el rastreo de la ubicación, debe desactivar el propio Google Play para detener completamente el seguimiento. Este es otro ejemplo de cómo el software privativo finge obedecer al usuario, cuando realmente lo que está haciendo es otra cosa. Esto es algo impensable con software libre.

-

2015-07

Los teléfonos de Samsung contienen aplicaciones que los usuarios no pueden borrar, y que envían tal cantidad de datos que su transmisión supone un gasto significativo para los usuarios. Dicha transmisión, ni deseada ni solicitada, claramente ha de suponer alguna forma de espionaje.

-

2014-03

La puerta trasera de Samsung permite el acceso a cualquier archivo del sistema.

-

2013-08

Software espía en teléfonos Android (¿y en portátiles con Windows?): The Wall Street Journal (en un artículo al que solo se puede acceder previo pago) informa que el FBI puede activar de forma remota el GPS y el micrófono en teléfonos y con Android y portátiles (es de suponer que portátiles con Windows). Aquí hay más información.

-

2013-07

Algunos dispositivos Android contienen software espía cuando los venden. Algunos teléfonos Motorola, fabricados cuando la compañía pertenecía a Google, utilizan una versión modificada de Android que envía datos personales a Motorola.

-

2013-07

Un teléfono Motorola está permanentemente a la escucha de las señales vocales.

-

2013-02

De forma intencionada, Google Play envía a los desarrolladores de aplicaciones los datos personales de los usuarios que instalan la aplicación.

Pedir el «consentimiento» de los usuarios no es suficiente para legitimar acciones como esta. Llegados a ese punto, la mayoría de los usuarios ya han dejado de leer los «Términos y condiciones» que detallan lo que están «consintiendo». Google debería indicar clara y honestamente la información que recoge de los usuarios, en lugar de ocultarlo en un Contrato de Licencia de Usuario Final redactado de forma enrevesada.

De todos modos, para proteger de verdad la privacidad de la gente, lo que tenemos que hacer en primer lugar es evitar que Google y otras compañías obtengan esta información personal.

-

2011-11

Algunos fabricantes añaden un paquete de vigilancia general oculto como Carrier IQ.

Lectores de libros electrónicos

(#SpywareInElectronicReaders)-

2016-03

Los dispositivos para la lectura de libros electrónicos pueden contener código JavaScript, y a veces ese código espía a los lectores.

-

2014-10

Adobe hizo que su lector de libros electrónicos «Digital Editions», que se utiliza en la mayoría de las bibliotecas estadounidenses, envíe gran cantidad de datos a Adobe. La «excusa» de Adobe: ¡Es necesario para controlar el DRM!

-

2012-12

El código espía de muchos lectores de libros electrónicos, no solo el Kindle, informa incluso de qué página está leyendo el usuario, y a qué hora.

Código espía en las aplicaciones

(#SpywareInApplications)-

2025-02

Outlook se ha convertido en un «servicio de recogida de datos y entrega de anuncios». Dado que Outlook está ahora integrado en los servicios en la «nube» de Microsoft y no admite cifrado de extremo a extremo, la compañía tiene acceso completo a los correos electrónicos de usuario, a sus contactos y a su agenda de actividades. Microsoft puede también extraer credenciales asociadas a cualquier servicio de terceros que esté sincronizado con Outlook. Esta cantidad de datos personales permite a Microsoft, así como a sus socios comerciales, bombardear a los usuarios con anuncios personalizados, y probablemente entrenar «inteligencias artificiales». Y, lo que es peor, esos datos están al alcance de cualquier gobierno que pueda obligar a Microsoft a proporcionárselos.

-

2024-11

Desde 2021, es obligatoria la preinstalación de software privativo hecho en Rusia en los ordenadores y dispositivos «inteligentes» vendidos en ese país, so pena de multa al vendedor; y la lista de aplicaciones obligatorias sigue creciendo. Esto proporciona al gobierno una forma muy práctica para censurar la información, espiar la actividad en línea de la gente y limitar la libre expresión.

-

2023-06

Edge envía por defecto la URL de las imágenes que ve el usuario a los servidores de Microsoft, supuestamente para «mejorarlas». Y esas imágenes pueden acabar en los servidores de la NSA.

Microsoft afirma que su navegador privativo envía las URL sin identificar al usuario, lo cual no puede ser cierto, pues al menos el servidor conoce la dirección IP del usuario si este no toma alguna medida adicional. En cualquier caso, tal servicio de mejora es injusto, pues toda edición de imágenes debe hacerse en el propio ordenador mediante software libre instalado en él.

El artículo explica el modo de evitar el envío de las URL. Es un cambio a mejor, pero en su lugar le recomendamos que se cambie a un navegador respetuoso con la libertad que cuente con complementos adicionales que refuerzan la libertad, como IceCat.

-

2023-05

Algunos empleadores están obligando a los trabajadores a ejecutar «software de monitorización» en el ordenador. Estos programas privativos extremadamente intrusivos pueden tomar capturas de pantalla a intervalos regulares, registrar las pulsaciones de teclado, grabar audio y vídeo etc. Se ha comprobado que tales prácticas afectan negativamente al bienestar de los trabajadores, y los sindicatos de la Unión Europea han expresado su preocupación por ello. El requisito de obtener el consentimiento del trabajador, que existe en algunos países, es una farsa, pues en la mayoría de los casos el trabajador no tiene la libertad de negarse. En definitiva, hay que prohibir tales prácticas.

-

2022-05

En una investigación a escala mundial se ha descubierto que la mayoría de las aplicaciones que las administraciones escolares recomendaron para la educación a distancia durante la pandemia del COVID-19 rastrean y recopilan datos personales de los niños, incluso de los menores de cinco años. Estas aplicaciones, y sus páginas web, envían la información recogida a gigantes de la publicidad como Facebook y Google, y continúan utilizándose en las aulas tras la reapertura de las escuelas.

-

2018-05

La extensión para navegadores Verify, de Storyful, espía a los periodistas que lo usan.

Aplicaciones de escritorio

(#SpywareInDesktopApps)-

2024-11

Windows Recall es una funcionalidad de la herramienta Copilot, de Microsoft, que viene preinstalada en los ordenadores especialmente concebidos para IA. Recall registra todo lo que hacen los usuarios en sus ordenadores y les permite buscar en esos registros, pero tiene numerosos fallos de seguridad y pone en riesgo la privacidad. Dado que Recall no puede desinstalarse por completo, deshabilitarlo no elimina el riesgo, pues puede ser reactivado por un software malicioso o debido a una mala configuración.

Microsoft afirma que Recall no hará capturas de pantalla de medios con restricciones digitales. Sin embargo, almacena información sensible del usuario, como contraseñas y números de cuentas bancarias, mostrando así que mientras que velan por intereses corporativos no pueden preocuparse menos de la privacidad del usuario.

-

2024-06

En las Condiciones del servicio, Adobe se concede a sí misma permiso para espiar en el material que la gente sube a sus servidores, supuestamente, con propósitos de moderación. A pesar de que Adobe lo niegue, cabe esperar que antes o después utilizará ese material para entrenar a su llamada «inteligencia artificial», y alegará que al aceptar las Condiciones del servicio los usuarios le otorgaban ese derecho.

-

2020-11

El conjunto de programas Office 365, de Microsoft, permite a los empleadores espiar a sus empleados. Tras las protestas públicas, Microsoft ha declarado que eliminaría esa funcionalidad. Esperemos que así sea.

-

2019-12

Se ha descubierto que algunas extensiones de Avast y AVG para Firefox y Chrome espían los hábitos de navegación de los usuarios. Mozilla y Google retiraron las extensiones problemáticas de sus tiendas, pero esto muestra una vez más lo inseguro que puede el software privativo: herramientas que se supone que protegen un sistema privativo, en vez de eso están infectándolo con software malicioso adicional (siendo el sistema mismo el primer software malicioso).

-

2019-04

Desde abril de 2019, ya no es posible deshabilitar una descarada funcionalidad de rastreo que revela la IP de los usuarios que siguen un enlace provisto del atributo ping. Esto sucede en Apple Safari, Google Chrome, Opera, Microsoft Edge y también en la próxima versión de Microsoft Edge que estará basada en Chromium.

-

2018-11

El software para el tratamiento de gráficos de Foundry envía información para identificar a quien lo está utilizando. La consecuencia es a menudo una amenaza legal exigiendo una elevada suma de dinero.

El hecho de que lo utilicen para reprimir la compartición no autorizada lo hace incuso más vil.

Esto muestra que hacer copias no autorizadas de software que no es libre no es un remedio contra la injusticia de ese tipo de software. Puede evitar que se pague por algo malo, pero no lo hace menos malo.

Aplicaciones para móviles

(#SpywareInMobileApps)-

2023-08

La empresa Yandex ha comenzado a entregar datos de los viajes en sus taxis Yango al Servicio Federal de Seguridad de la Federación de Rusia (FSB). De este modo, el Gobierno ruso (y cualquier otro que reciba los datos) tiene acceso a una ingente cantidad de información personal, que incluye quién viajó a dónde, cuándo y con qué conductor. Yandex afirma que cumple las normas europeas relativas a la recopilación de datos dentro del Espacio Económico Europeo, Suiza o Israel. ¿Pero qué hay del resto del mundo?

-

2023-04

La aplicación Pinduoduo espía en otras aplicaciones y las toma bajo su control. También instala malware adicional que es difícil eliminar.

-

2022-06

Canadá ha multado a la compañía Tim Hortons por hacer una aplicación que rastrea los movimientos de la gente, con el fin de conocer cosas tales como el lugar donde viven, el lugar donde trabajan y cuándo visitan comercios de la competencia.

-

2022-04

La nueva aplicación de chateo para los trabajadores de Amazon vetará palabras concretas que no gustan a la empresa, tales como «sindicato», «lavabos» o «aumento salarial». Si la aplicación fuera libre, los trabajadores podrían modificar el programa para que funcionara como ellos quisieran, no como quiera Amazon.

-

2022-03

La aplicación privativa «Along», desarrollada por una empresa controlada por Zuckerberg, induce a los estudiantes a revelar a su profesor información personal sobre ellos y sus familias. Las conversaciones se graban y los datos recogidos son enviados a la empresa, que se reserva el derecho de venderlos. (Véase también, La aplicación escolar «Along» es malware.)

-

2022-01

El corredor de datos X-Mode adquirió los datos de localización de unas 20.000 personas recogidos por alrededor de cien aplicaciones maliciosas diferentes.

-

2021-11

Un edificio de Los Ángeles, que incluye un supermercado, exige a los clientes instalar una aplicación particular para pagar el aparcamiento, y aceptar una vigilancia generalizada. También tienen la opción de introducir el número de la matrícula de su vehículo en una máquina. Esto también es una injusticia.

-

2021-06

Las aplicaciones de TikTok recogen identificadores e información biométricos de los usuarios de smartphones, además de todo otro tipo de datos.

-

2021-04

La aplicación WeddingWire guarda las fotos de boda de la gente para siempre y proporciona los datos a terceros, sin dar a los usuarios el control sobre sus datos e información personal. La aplicación muestra también de vez en cuando a los usuarios viejas fotos y recuerdos, sin darles tampoco ningún control sobre ello.

-

2021-02

El programa privativo Clubhouse es malware y una calamidad para la privacidad. Clubhouse recoge datos personales tales como grabaciones de las conversaciones de la gente, y un problema secundario es que no los encripta, lo que muestra su mala seguridad.

El número de identificación único del usuario y la sala de conversación de Clubhouse se transmite en texto simple, y Agora (la compañía que está tras la aplicación) es probable que tenga acceso al audio en bruto, con la posibilidad de que se lo facilite al Gobierno chino.

Incluso con una buena seguridad en la transmisión de los datos, recoger datos personales de la gente es una vileza y una violación del derecho de las personas a la privacidad.

-

2021-02

Muchas aplicaciones, desarrolladas por varias compañías para varias organizaciones, hacen un rastreo de la localización sin el conocimiento de esas compañías y organizaciones. Son de hecho algunas bibliotecas muy utilizadas las que hacen el rastreo.

Lo que es aquí inusual es que el desarrollador del software privativo A engaña a los desarrolladores de software privativo B1 … B50 para crear plataformas que permiten a A maltratar al usuario final.

-

2020-03

La versión de Zoom del iOS de Apple envía datos del usuario a Facebook, incluso si este no tiene cuenta en Facebook. Según el artículo, ni Zoom ni Facebook hacen siquiera mención de esta forma de vigilancia en su política de privacidad, de modo que se trata de una evidente violación de la privacidad, incluso según sus propios términos.

-

2020-03

La aplicación Health Code de Alipay estima si el usuario está infectado por el Covid-19 e informa a la policía directamente.

-

2020-01

La aplicación del timbre de Amazon espía para Amazon y también para otras compañías.

-

2019-12

La aplicación de mensajería ToToc parece ser una herramienta de espionaje del Gobierno de Emiratos Árabes Unidos. Cualquier programa que no sea libre puede estar espiándonos, lo cual es una buena razón para utilizar en su lugar software libre.

(Nota: en este artículo se utiliza el término «free» en el sentido de «gratis».)

-

2019-12

Cuando se utilizan en el trabajo, los iMonstruos y los teléfonos Android proporcionan a los empleadores potentes capacidades de espionaje y sabotaje en el caso de que estos instalen su propio software en el dispositivo. Muchos empleadores exigen hacerlo. Para el empleado esto no es sino otro software privativo, tan fundamentalmente injusto y peligroso como cualquier otro software privativo.

-

2019-10

La aplicación del Partido Comunista Chino Study the Great Nation requiere que los usuarios le permitan acceder al micrófono del teléfono, a las fotos, mensajes de texto, contactos e historial de navegación, y en la versión para Android se ha descubierto una puerta trasera que permite a los desarrolladores ejecutar en el teléfono, como «supeusuarios», el código que deseen. Descargarse y utilizar esta aplicación es obligatorio en algunos centros de trabajo.

Nota: La versión del artículo en el Washington Post (en parte ocultada, pero legible si se copia y pega en un editor de texto) incluye una explicación en la que dice que las pruebas se han hecho únicamente en la versión de la aplicación para Android, y que, según Apple, «esta clase de vigilancia como "superusuario" no puede llevarse a cabo en el sistema operativo de Apple».

-

2019-09

La aplicación de Facebook rastrea a los usuarios incluso cuando está cerrada, tras haberles embaucado para que den a la aplicación amplios permisos a fin de utilizar una de sus funcionalidades.

-

2019-09

Algunas aplicaciones privativas para controlar el ciclo menstrual, incluidas MIA Fem y Maya envían a Facebook detalles íntimos de la vida de las usuarias.

-

2019-09

Mantener un registro de quienes descargan un programa privativo es una forma de vigilancia. Existe un programa privativo para regular la mira de un cierto rifle telescópico. Un fiscal estadounidense ha solicitado la lista de las 10.000 o más personas que lo habían instalado.

Con un programa libre no habría ninguna lista de personas que lo han instalado.

-

2019-07

Muchos desarrolladores de aplicaciones para móviles faltos de escrúpulos siguen encontrando maneras de eludir las preferencias del usuario, las regulaciones y las características del sistema operativo que favorecen la privacidad, a fin de obtener la mayor cantidad de datos privados que les sea posible.

De modo que no podemos confiar en las normas contra el espionaje. En lo que podemos depositar nuestra confianza es en tener el control del software que ejecutamos.

-

2019-07

Muchas aplicaciones de Android pueden rastrear los movimientos del usuario incluso cuando este no les permite obtener datos de localización.

Al parecer se trata de un defecto no intencionado de Android, aprovechado intencionalmente por aplicaciones maliciosas.

-

2019-05

La aplicación de «fertilidad» Femm sirve subrepticiamente como instrumento de propaganda de cristianos natalistas. Siembra desconfianza con respecto a la contracepción.

Además, espía a los usuarios, como cabe esperar de cualquier programa que no sea libre.

-

2019-05

BlizzCon 2019 impuso el requisito de ejecutar una aplicación privativa en el teléfono para poder participar en el evento.

Esta aplicación es un programa espía capaz de husmear en multitud de datos sensibles, incluida la localización del usuario y su lista de contactos, y que toma control casi total del teléfono.

-

2019-04

Los datos recopilados por las aplicaciones de control menstrual y de embarazo se ponen a menudo a disposición de los empleadores y compañías de seguros. Aun cuando los datos son «anonimizados y agregados», se puede fácilmente seguir su rastro hasta llegar a la mujer que utiliza la aplicación.

Esto tiene graves consecuencias para los derechos de las mujeres a la igualdad en el trabajo y a su libertad de elección con respecto a la maternidad. No utilice estas aplicaciones ni siquiera cuando le ofrezcan una recompensa por hacerlo. Puede obtener una aplicación de software libre que hace más o menos lo mismo en F-Droid, y hay una nueva en desarrollo.

-

2019-04

Google rastrea los movimientos de los teléfonos Android y de los iPhone que ejecutan aplicaciones de Google, y a veces guarda los datos durante años.

Un software privativo presente en el teléfono debe de ser el responsable de enviar los datos de localización a Google.

-

2019-03

Muchos teléfonos Android vienen con gran cantidad de aplicaciones privativas que tienen acceso a datos sensibles sin el conocimiento de los usuarios. Estas aplicaciones ocultas pueden enviar los datos a sus desarrolladores, o bien pasárselos a aplicaciones instaladas por el usuario que tienen acceso a la red pero no acceso directo a los datos. El resultado es una vigilancia masiva sobre la que el usuario no tiene ningún control en absoluto.

-

2019-03

El antiservicio MoviePass tiene planes de utilizar el reconocimiento facial para rastrear el movimiento de los ojos del usuario a fin de asegurarse de que este no deje el teléfono o mire hacia a otra parte para evitar los anuncios y el rastreo.

-

2019-03

Un estudio sobre 24 aplicaciones de «salud» descubrió que 19 de ellas envían datos sensibles a terceras partes, que pueden luego utilizarlos para enviar publicidad intrusiva o discriminar a las personas en malas condiciones médicas.

Cuando se solicita el «consentimiento» del usuario, se esconde en unos extensos Términos del servicio difíciles de entender. En cualquier caso, el «consentimiento» no es suficiente para legitimar el espionaje.

-

2019-02

Facebook presentó una biblioteca privativa muy práctica para hacer aplicaciones para móviles, pero también enviaba datos personales a Facebook. Muchas compañías hicieron aplicaciones con ella y las publicaron, sin darse cuenta de que todos los datos personales que recogían acabarían también en manos de Facebook.

Esto muestra que nadie puede confiar en un programa que no es libre, tampoco los desarrolladores de otros programas que no son libres.

-

2019-02

La base de datos AppCensus ofrece información de cómo las aplicaciones de Android usan y abusan de los datos personales del usuario. Hasta marzo de 2019, se habían analizado casi 78.000, de las cuales 24.000 (el 31%) transmitían el identificador publicitario a otras compañías, y 18.000 (el 23% del total) enlazaban este identificador con identificadores de hardware, de modo que los usuarios no podían evitar el rastreo reiniciándolo.

Recoger identificadores de hardware constituye una clara violación de las políticas de Google. Parece que Google no estaba enterada de ello, pero una vez informada tampoco se dio mucha prisa en actuar. Esto da prueba de que las políticas de una plataforma de desarrollo son ineficaces para evitar que los desarrolladores de software privativo incluyan software malicioso en sus programas.

-

2019-02

Multitud de aplicaciones que no son libres cuentan con una funcionalidad de vigilancia que permite registrar todas las acciones del usuario en su interacción con la aplicación.

-

2019-02

Ventinueve aplicaciones de retoque de fotos (beauty camera) que solían estar en Google Play tenían una o más funcionalidades maliciosas, tales como robar las fotos de los usuarios en lugar de «embellecerlas», enviar publicidad indeseada y a menudo maliciosa a los usuarios, y desviarlos a sitios de phishing que robaban sus credenciales. Además, la interfaz de usuario de la mayoría de ellas estaba diseñada para dificultar la desinstalación.

Por supuesto, los usuarios deberían desinstalar estas peligrosas aplicaciones si no lo han hecho ya, pero deberían también mantenerse alejados de las aplicaciones que no sean libres en general. Todas las aplicaciones que no son libres entrañan un riesgo potencial, ya que no es fácil saber qué hacen realmente.

-

2019-02

En una investigación acerca de las 150 aplicaciones gratuitas de VPN más populares incluidas en Google Play, se descubrió que el 25 % no es capaz de proteger la privacidad de sus usuariosdebido a la filtración de los DNS. Además, el código fuente del 85 % de ellas contiene permisos o funciones intrusivas (a menudo utilizadas para enviar publicidad invasiva) que podrían utilizarse para espiar a los usuarios. Se encontraron también otros fallos técnicos.

Más aún, en una investigación anterior se descubrió que la mitad de las diez principales aplicaciones de VPN gratuitas tienen una política de privacidad deplorable.

(Es una lástima que estos artículos hablen de «free apps». Estas aplicaciones son gratuitas, pero no son software libre.)

-

2019-01

La aplicación meteorológica Weather Channel registra la geolocalización de los usuarios en el servidor de la compañía. Esta está siendo objeto de una demanda en la que se le exige que notifique a los usuarios qué va a hacer con los datos.

Pensamos que esta demanda aborda un asunto colateral. Lo que la compañía haga con los datos es una cuestión secundaria. El principal daño aquí es que la compañía recoja esos datos.

Otras aplicaciones de información meteorológica, incluidas Accuweather y WeatherBug, rastrean la ubicación de los usuarios.

-

2018-12

Alrededor del 40 % de las aplicaciones gratuitas de Android informan a Facebook de las acciones del usuario.

A menudo envían el «identificador publicitario» de la máquina, de modo que Facebook puede correlacionar los datos que obtiene de la misma máquina a través de diversas aplicaciones. Algunas de ellas envían a Facebook información detallada acerca de las actividades del usuario en la aplicación; otras solo informan de que el usuario está utilizando la aplicación, pero a menudo estos es ya bastante informativo.

El espionaje se produce con independencia de que el usuario tenga cuenta en Facebook.

-

2018-10

Algunas aplicaciones de Android rastrean los teléfonos de los usuarios que las han eliminado.

-

2018-08

Algunas aplicaciones de Google para Android registran la ubicación del usuario incluso cuando este ha desactivado la opción de «seguimiento de la ubicación».

Hay más formas de desactivar otros tipos de seguimiento de la ubicación, pero la mayoría de los usuarios acabarán confundidos por lo engañosos que resultan los menús de configuración.

-

2018-06

La aplicación para la transmisión en directo del fútbol español rastrea los movimientos del usuario y escucha a través del micrófono.

Esto hace que los usuarios actúen como espías al servicio de la aplicación de las licencias.

Suponemos que también implementa el DRM, que no hay manera de guardar una grabación, aunque no se puede estar seguros a partir de lo que dice el artículo.

Si aprende a dar menos importancia a los deportes, se beneficiará de muchas maneras. Esta es una más.

-

2018-04

Se ha descubierto que más del 50 % de las 5.855 aplicaciones de Android estudiadas por investigadores espían y recopilan información de los usuarios, mientras que el 40 % de ellas los delatan. Además, solo han podido detectar algunos de los métodos de espionaje, ya que en estas aplicaciones privativas no se puede examinar el código fuente. Las demás podrían estar espiando de otras maneras.

Esto prueba que las aplicaciones privativas, en general, operan en contra de los usuarios Para proteger su privacidad y libertad, los usuarios de Android han de deshacerse del software privativo: tanto del Android privativo, pasándose a Replicant, como de las aplicaciones privativas, instalando solo software libre del repositorio F-Droid, que advierte claramente al usuario si una aplicación contiene funcionalidades nocivas.

-

2018-04

Grindr recoge información sobre qué usuarios son seropositivos, luego proporciona esa información a otras empresas.

Grindr no debería tener tanta información sobre sus usuarios. Se podría diseñar de tal modo que los usuarios se comunicaran esa información entre ellos, pero no a la base de datos del servidor.

-

2018-03

La aplicación MoviePass y su antiservicio espía a los usuarios aún más de lo que estos podrían esperar. Registra sus desplazamientos antes y después de ir a ver una película.

No permita que lo rastreen, ¡pague con dinero en efectivo!

-

2018-02

La aplicación Spotify recopila los datos de los usuarios para identificarlos personalmente y conocerlos mejor a través de la música que eligen, de su humor, actitudes, actividades y gustos. Cada día se registran más de mil quinientos millones de eventos en el programa que contiene los datos de los usuarios y su información personal.

-

2017-11

El software de seguimiento está muy extendido en las aplicaciones más populares de Android, y en ocasiones es muy ingenioso. Algunos rastreadores pueden seguir los movimientos del usuario dentro de una tienda física detectando las redes WiFi.

-

2017-09

Instagram obliga a los usuarios a revelar sus números de teléfono. Si se niegan, no les permite continuar utilizando la aplicación.

-

2017-08

La aplicación Sarahah app transfiere todos los números de teléfono y direcciones de correo electrónico de la libreta de direcciones del usuario al servidor de los desarrolladores del programa.

(Advierta que este artículo emplea mal las palabras “software libre” para referirse a gratuito.)

-

2017-07

Veinte deshonestas aplicaciones de Android grababan llamadas telefónicas y las enviaban, junto con mensajes de texto y correos electrónicos, a husmeadores.

Google no tenía intención de que estas aplicaciones espiaran; al contrario, procuró de diversas maneras evitarlo, y las borró cuando descubrió lo que hacían. De modo que no podemos culpar a Google por el espionaje de estas aplicaciones.

Pero, por otra parte, Google redistribuye aplicaciones de Android que no son libres, y por tanto comparte la responsabilidad de la injusticia de que no sean libres. También distribuye sus propias aplicaciones que no son libres, como Google Play, que son maliciosas.

¿Podría Google haber evitado las trampas de estas aplicaciones de manera más eficiente? Ni Google ni los usuarios de Android cuentan con una manera sistemática de inspeccionar las aplicaciones privativas ejecutables para ver lo que hacen.

Google podría pedir el código fuente de estas aplicaciones y estudiarlo para determinar si maltrata a los usuarios de una u otra manera. Si hiciera ahí un buen trabajo, podría evitar más o menos ese espionaje, excepto cuando los desarrolladores de la aplicación fueran lo bastante listos para burlar la inspección.

Pero dado que el propio Google desarrolla aplicaciones maliciosas, no podemos confiar en que Google nos proteja. Hemos de exigir la publicación del código fuente, de modo que podamos contar los unos con los otros.

-

2017-05

Las aplicaciones de la red de transporte de San Francisco (BART) espía a los usuarios.

Con aplicaciones de software libre, los usuarios podrían cerciorarse de que nadie los espía.

Con aplicaciones privativas, uno solo puede esperar que no lo hagan.

-

2017-05

Un estudio descubrió 234 aplicaciones para Android que rastreaban a los usuarios al permanecer a la escucha de los ultrasonidos emitidos por programas de televisión o por balizas colocadas en las tiendas.

-

2017-04

Faceapp parece ejercer una amplia vigilancia, a juzgar por la magnitud del acceso que pide a los datos personales presentes en el dispositivo.

-

2017-04

Los usuarios están llevando a Bose a los tribunales por distribuir una aplicación espía para sus auriculares. Concretamente, la aplicación grabaría los nombres de los archivos de audio que se escuchan, asociándolos al número de serie individual de los auriculares.

Se acusa a Bose de haberlo hecho sin el consentimiento de los usuarios. Si la letra pequeña de la aplicación dijera que los usuarios dan su consentimiento, ¿sería aceptable? ¡De ninguna manera! Debe ser completamente ilegal diseñar la aplicación para cualquier forma de espionaje.

-

2017-04

En las aplicaciones de Android, una aplicación puede confabularse con otra para transmitir datos personales de los usuarios a los servidores. Una investigación ha descubierto decenas de miles de pares de aplicaciones que se confabulan.

-

2017-03

Verizon ha anunciado una aplicación privativa opcional de búsqueda que preinstalará en algunos de sus teléfonos. La aplicación dará a Verizon la misma información acerca de las búsquedas del usuario que Google obtiene normalmente cuando se utiliza su motor de búsqueda.

Actualmente la aplicación se está preinstalando solo en un teléfono, y el usuario ha de dar explícitamente su consentimiento antes de que la aplicación entre en funcionamiento. No obstante, la aplicación es software espía, y un software espía «optativo» sigue siendo software espía.

-

2017-01

La aplicación para la edición de fotos Meitu envía datos del usuario a una compañía china.

-

2016-11

La aplicación de Uber rastrea los movimientos del cliente antes y después del viaje.

Este ejemplo muestra que «obtener el consentimiento del usuario» para ser rastreado no es una protección adecuada contra la vigilancia masiva.

-

2016-11

Un trabajo de investigación que estudió la privacidad y seguridad de 283 aplicaciones de VPN para Android concluyó que «a pesar de las promesas de privacidad, seguridad y anonimato expresadas por la mayoría de las aplicaciones de VPN, millones de usuarios podrían, sin saberlo, estar depositando su confianza en falsas garantías de seguridad y siendo objeto de prácticas abusivas por parte de estas aplicaciones».

A continuación presentamos una lista no exhaustiva de aplicaciones de VPN privativas, mencionadas en ese trabajo de investigación, que rastrean a los usuarios y vulneran su privacidad:

- SurfEasy

- Contiene bibliotecas de rastreo tales como NativeX y Appflood, pensadas para rastrear a los usuarios y mostrarles anuncios personalizados.

- sFly Network Booster

- Tras su instalación, solicita los permisos

READ_SMSySEND_SMS, lo que significa que tiene total acceso a los mensajes de texto de los usuarios. - DroidVPN y TigerVPN

- Solicita el permiso

READ_LOGSpara leer los registros de otras aplicaciones y también los del núcleo del sistema. Los desarrolladores de TigerVPN lo han confirmado. - HideMyAss

- Envía tráfico a LinkedIn. Además, almacena registros detallados que puede remitir al Gobierno británico si este lo solicita.

- VPN Services HotspotShield

- Inserta código JavaScript en las páginas HTML reenviadas a los usuarios. El propósito declarado de la inserción de JS es mostrar anuncios. Utiliza unas cinco bibliotecas de rastreo. Además, redirige el tráfico de los usuarios a través de valueclick.com (una página de publicidad personalizada).

- WiFi Protector VPN

- Inserta código JavaScript en las páginas HTML y utiliza también alrededor de cinco bibliotecas de rastreo. Los desarrolladores de esta aplicación han confirmado que la versión non-premium de la aplicación inserta código JavaScript para rastrear a los usuarios y mostrarles anuncios.

-

2016-09

La nueva aplicación de mensajería por voz de Google registra todas las conversaciones.

-

2016-06

La nueva aplicación de Facebook, Magic Photo, escanea la colección de fotos de su teléfono móvil en busca de rostros conocidos, y le sugiere difundir las fotos que toma según quién aparezca en la imagen.

Parece que esta funcionalidad espía requiere el acceso online a alguna base de datos de rostros conocidos, lo que significa que las fotos son probablemente enviadas a servidores de Facebook para aplicarles algoritmos de reconocimiento de rostros.

De ser así, todas las fotos de los usuarios de Facebook habrán dejado de ser privadas, aun cuando el usuario no las haya subido a ese servicio.

-

2016-05

La aplicación de Facebook está a la escucha permanentemente, para espiar lo que la gente está escuchando o mirando. Además, puede estar analizando las conversaciones de los usuarios a fin de presentarles anuncios personalizados.

-

2016-04

Una aplicación que controla los tests de embarazo no solo puede espiar en muchos tipos de datos personales guardados en el teléfono o en servidores, también puede modificarlos.

-

2016-01

Las aplicaciones que incluyen el software de vigilancia Symphony husmea para detectar qué programas de radio y televisión están pasando en las inmediaciones. También espían lo que los usuarios envían a varios sitios tales come Facebook, Google+ y Twitter.

-

2015-11

«Comunicación críptica», no relacionada con las funcionalidades de la aplicación, se ha hallado en las 500 aplicaciones gratuitas más populares de Android.

El artículo no debería haber descrito estas aplicaciones como «free», pues no son software libre. La manera correcta de decir que son a «precio cero» es «gratuitas».

El artículo da por hecho que las herramientas de análisis habituales son legítimas, pero ¿es así? Los desarrolladores de software no tienen derecho a analizar lo que hacen los usuarios o cómo lo hacen. Las herramientas «de análisis» que fisgonean son tan malas como cualquier otra forma de fisgonear.

-

2015-10

Más del 73% de las aplicaciones móviles para Android, y más del 47% para iOS, ceden a terceros información personal, del comportamiento y la ubicación de los usuarios.

-

2015-08

Como la mayoría de los antiservicios de transmisión de música, Spotify se basa en malware privativo (DRM y software espía). En agosto de 2015 exigió a los usuarios que aceptaran una mayor intromisión, y algunos están empezando a darse cuenta de que esto no es bueno.

Este artículo muestra las retorcidas maneras en que presentan su espionaje como una forma de «servir» mejor a los usuarios, sin importar si es eso lo que quieren. Este es un ejemplo típico de la actitud de la industria del software privativo frente a aquellos a quienes ha subyugado.

¡Vade retro, Spotify!

-

2015-07

Muchas empresas minoristas publican aplicaciones maliciosas que piden espiar los datos personales del usuario, a menudo datos de todo tipo.

Estas compañías saben que el uso de teléfonos que espían habitúa a la gente a decir sí a casi cualquier tipo de espionaje.

-

2015-06

Un estudio de 2015 desveló que el 90% de las principales aplicaciones de Android gratuitas y privativas contenían bibliotecas que rastrean a los usuarios. En el caso de las aplicaciones privativas de pago, la proporción era del 60%.

Este artículo induce a confusión, ya que describe las aplicaciones gratuitas como «libres» ((free)), cuando la mayoría de ellas no son en realidad software libre. También emplea la fea palabra «monetizar». Un buen sustitutivo de esa palabra es «explotar»; casi siempre encajará a la perfección.

-

2015-05

Las aplicaciones gratuitas (pero no libres) de Android se conectan de media a un centenar de URL especializadas en rastreo y publicidad.

-

2015-04

Muchas de las muy difundidas aplicaciones privativas para leer códigos QR espían al usuario. Esto se suma al espionaje por parte de la empresa telefónica y, posiblemente, del sistema operativo del teléfono.

No desvíe su atención pensando en si los desarrolladores de la aplicación solicitan o no que el usuario diga «acepto», esa cuestión no justifica el malware.

-

2014-11

Muchas aplicaciones privativas para dispositivos móviles envían informes sobre cuáles otras aplicaciones el usuario tiene instaladas. Twitter lo hace de una manera que por lo menos es visible y opcional, no tan malo como lo que hacen los otros.

-

2014-01

El teclado Simeji es una versión para teléfonos inteligentes del espía IME de Baidu.

-

2013-12

El principal propósito de la aplicación privativa Snapchat es restringir el uso de datos en el equipo del usuario, pero también hace labores de vigilancia: trata de obtener la lista de números telefónicos de otras personas que tiene el usuario.

-

2013-12

La aplicación de linterna Brightest Flashlight envía datos del usuario, incluida su geolocalización, para su utilización por empresas.

La FTC (Comisión Federal de Comercio) ha criticado esta aplicación porque pregunta al usuario si autoriza el envío de datos personales al desarrollador de la aplicación, pero no dice nada acerca de su envío a otras empresas. Esto muestra la debilidad de la «solución» a la vigilancia del «diga no si no quiere que lo espíen»: ¿por qué una aplicación de linterna tendría que enviar información a nadie? Una aplicación de linterna con software libre no lo haría.

-

2012-12

La FTC dice que la mayoría de las aplicaciones de móviles para niños no respetan la privacidad: https://arstechnica.com/information-technology/2012/12/ftc-disclosures-severely-lacking-in-kids-mobile-appsand-its-getting-worse/.

Skype

(#SpywareInSkype)-

2019-08

Skype se niega a decir si puede escuchar las llamadas.

Casi seguro eso quiere decir que puede hacerlo.

-

2013-07

Skype contiene programas espía. Microsoft modificó Skype específicamente para espiar.

Juegos

(#SpywareInGames)-

2020-10

Microsoft impone su vigilancia en el juego Minecraft al obligar a todo jugador a abrir una cuenta en la red Microsoft. Microsoft ha comprado el juego y va a incorporar todas las cuentas a su red, lo que le permitirá acceder a los datos personales de los jugadores.

Los jugadores de Minecraft pueden jugar a Minetest en su lugar. La principal ventaja de Minetest es que es software libre, lo que significa que respeta la libertad del usuario. Adicionalmente, ofrece más opciones.

-

2019-08

Microsoft ha grabado a los usuarios de la Xbox y tenía empleados dedicados a escuchar las grabaciones.

Desde el punto de vista moral, no veo ninguna diferencia entre tener trabajadores humanos a la escucha y tener sistemas de reconocimiento del habla.

-

2018-06

Red Shell es un código espía que se encuentra en muchos juegos privativos. Rastrea datos en los ordenadores de los usuarios y los envía a terceros.

-

2018-04

Junto con una actualización del masivo juego de multijugadores Guild Wars 2, ArenaNet instaló subrepticiamente un programa espía. El programa hacía que ArenaNet pudiera espiar todos los procesos abiertos en el ordenador del usuario.

-

2017-11

El controlador de un cierto teclado para juegos envía información a China.

-

2015-12

Muchas consolas para videojuegos espían a los usuarios y transmiten la información al Internet, incluso el peso físico del usuario.

Una consola para juegos es un ordenador, y no se puede confiar en un ordenador que funciona con un sistema operativo que no es libre.

-

2015-09

Muchas aplicaciones de juegos gratuitas modernas recogen una amplia serie de datos de los usuarios y de los amigos y personas con las que estos se relacionan.

Y lo que es aún peor, lo hacen mediante redes de anuncios que combinan los datos recogidos por diversas aplicaciones y sitios web de distintas compañías.

Utilizan estos datos para manipular a la gente e incitar a comprar cosas, y van a la caza de aquellos usuarios a los que pueden hacer gastar mucho dinero. Utilizan también una puerta trasera para manipular el desarrollo del juego en determinados jugadores.

Si bien el artículo se refiere a los juegos gratuitos, los juegos que cuestan dinero pueden utilizar las mismas tácticas.

-

2014-01

Angry Birds espía por cuenta de las empresas, y la NSA aprovecha para espiar también. He aquí más información sobre otras aplicaciones espía.

-

2005-10

Blizzard Warden es un programa para «prevenir las trampas» que espía todos los procesos que se ejecutan en el ordenador del jugador y husmea buena parte de los datos personales, incluso muchas actividades que no tienen nada que ver con las trampas.

Código espía en los equipos conectados

(#SpywareInEquipment)-

2021-01

La mayoría de los aparatos conectados a Internet que se encuentran en la lista «Privacidad no incluida» de Mozilla están diseñados para espiar a los usuarios, incluso cuando cumplen los «Estándares mínimos de seguridad» de Mozilla. El diseño inseguro del programa que se ejecuta en algunos de estos aparatos hace al usuario susceptible de ser espiado y también de ser presa de delincuentes informáticos.

-

2019-12

A medida que la empresas tecnológicas añaden micrófonos a una amplia variedad de productos, incluidos frigoríficos y automóviles, crean también plantas de transcripción donde empleados humanos escuchan lo que la gente dice y corrigen los algoritmos de reconocimiento de voz.

-

2017-08

El sistema de seguridad deficiente de muchos de los aparatos que funcionan en el Internet de las Trucosas permite que los proveedores de los servicios de internet espíen a quienes los usan.

No sea ingenuo, rechace todas las trucosas.

(Lamentablemente, en al artículo se utiliza el término «monetizar».)

Televisores

(#SpywareInTVSets)Emo Phillips contó este chiste. El otro día se acercó una mujer y me preguntó: «¿No te he visto en la televisión?». Le respondí: «No sé, no se puede ver hacia el otro lado». Evidentemente eso fue antes de que aparecieran los televisores «inteligentes» de Amazon.

-

2022-04

Los televisores «inteligentes» actuales empujan a la gente a someterse al rastreo a través de internet. Algunos no funcionan a menos que tengan la oportunidad de descargar software privativo. Además, están diseñados con obsolescencia programada.

-

2022-01

Los fabricantes de televisores «inteligentes» espian a la gente utilizando varios métodos, y recopilan sus datos. Recogen datos de audio, vídeo y uso del televisor para trazar perfiles de la gente.

-

2020-10

Los fabricantes de televisores están empezando a fabricar únicamente televisores «smart» (que contienen software espía). Ahora es muy difícil encontrar una aparato de televisión que no nos espíe.

Da la impresión de que el modelo de negocio de estos fabricantes no es producir televisores y venderlos por un precio, sino recopilar nuestros datos personales y (probablemente) obtener beneficio cediéndoselos a terceros.

-

2020-06

Los fabricantes de televisores pueden espiar lo que el usuario está mirando en cada segundo. Según la Video Privacy Protection Act (Ley de Protección de Privacidad de los Vídeos) de 1988, esto es ilegal, pero eluden la ley mediante acuerdos de licencia de usuario final.

-

2019-01

Los televisores Vizio registran «todo lo que el televisor ve», palabras textuales del director técnico de la compañía, y estos datos se venden a terceros. Esto se hace a cambio de un «mejor servicio» (¿más anuncios intrusivos, quizás?) y ligeras rebajas de precios.

Lo que se supone que hace que este espionaje sea aceptable, según ellos, es que es una opción en los nuevos modelos. Pero dado que el software de Vizio no es libre, no sabemos qué sucede exactamente por detrás, y no hay garantía de que en las actualizaciones futuras no modifiquen la configuración del usuario.

Si ya posee un televisor Vizio «inteligente» (o cualquier televisor «inteligente», por cierto), la manera más sencilla de asegurarse de que no lo están espiando consiste en desconectarlo de Internet y utilizar una antena terrestre en su lugar. Otra opción, si tiene algunos conocimientos técnicos, es utilizar un enrutador propio (que podría ser un viejo ordenador que utilice únicamente software libre) y activar un cortafuegos que bloquee las conexiones a los servidores de Vizio. O, como último recurso, sustituir su televisor por otro modelo.

-

2018-04

Algunos televisores «inteligentes» cargan actualizaciones regresivas que instalan una aplicación de vigilancia.

Enlazamos el artículo por los hechos que presenta. Es una pena que al final el artículo aconseje rendirse a Netflix. La aplicación de Netflix es también software malicioso.

-

2017-02

Los televisores «inteligentes» Vizio informan de todo lo que se ve en ellos, no solo los programas de televisión general y de pago. Incluso si la imagen proviene del ordenador personal del usuario, el televisor informa sobre ella. El hecho de que exista una manera de desactivar la vigilancia, aun si esta opción no estuviera escondida como lo estaba en estos televisores, no legitima la vigilancia.

-

2015-11

Algunos avisos publicitarios de la televisión y la web reproducen sonidos inaudibles que son capturados por el malware instalado en otros dispositivos que se encuentran en las mediaciones. Una vez que vuestros dispositivos conectados a Internet estén emparejados con vuestros televisores, los anunciantes pueden correlacionar los avisos con la actividad en la web, y también hacer el rastreo cruzado en diversos dispositivos.

-

2015-11

Vizio va más allá que otros fabricantes de televisores en el espionaje de los usuarios. Sus televisores «inteligentes» analizan en detalle lo que usted tiene por costumbre mirar y lo vincula a su dirección IP, de modo que los anunciantes puedan rastrearlo en todos los dispositivos que usted usa.

Es posible desactivar esa función, pero el hecho de que esté habilitada en la configuración original es de por sí una injusticia.

-

2015-11

La unión de Tivo con Viacom añade 2.3 millones de hogares a los 600 millones de perfiles de los medios sociales que la compañía ya monitoriza. Los clientes de Tivo no saben que los anunciantes los están vigilando. Combinando la información de lo que se mira en la televisión con la participación en los medios sociales, Tivo ahora puede relacionar los avisos televisivos con las compras en Internet, exponiendo así a todos los usuarios a una nueva vigilancia combinada de manera predefinida.

-

2015-07

Los televisores «inteligentes» de Vizio reconocen y rastrean lo que la gente mira, incluso cuando no se trata de un canal televisivo.

-

2015-05

La televisión por cable de Verizon husmea los programas que la gente mira, e incluso lo que quisieron grabar.

-

2015-04

Vizio utilizó una «actualización» de firmware para hacer que sus televisores espiaran lo que los usuarios veían. Los televisores no lo hacían cuando se vendieron.

-

2015-02

El televisor «inteligente» Samsung transmite la voz de los usuarios en Internet a la compañía Nuance. Nuance la puede guardar, y luego tendría que entregarla a los Estados Unidos o algún otro Gobierno.

No se debe confiar en el reconocimiento vocal a menos que se haga con software libre en el propio ordenador del usuario.

En su declaración de privacidad, Samsung confirma explícitamente que los datos vocales que contienen información sensible serán transmitidos a terceros.

-

2014-11

El televisor «inteligente» de Amazon espía todo el tiempo.

-

2014-09

Casi todos los televisores «inteligentes» espían a los usuarios.

El informe es de 2014, pero nada nos hace suponer que esto haya mejorado.

Esto muestra que las leyes que requieren que los productos soliciten el consentimiento formal antes de recoger los datos personales son totalmente inadecuadas. ¿Y qué pasa si un usuario se niega a dar el consentimiento? Probablemente el televisor dirá: «Sin tu consentimiento para el rastreo, el televisor no funcionará».

Leyes adecuadas serían aquellas que impusieran que los televisores no puedan informar de lo que el usuario mira, ¡sin excepción!

-

2014-05

LG deshabilitó funciones de red en televisores «inteligentes» adquiridos previamente, a menos que los compradores aceptaran que LG empezara a espiarlos y distribuir sus datos personales.

-

2014-05

Código espía en los televisores «inteligentes» LG informa de lo que el usuario mira, y no se puede desactivar. (El hecho de que la transmisión devuelva un error 404 en realidad no significa nada, porque el servidor podría guardar los datos de todos modos).

Peor aún, husmea en los otros dispositivos de la red del usuario.

Luego LG declaró que había instalado un parche para solucionarlo, pero cualquier producto podría espiar de esa misma manera.

Sea como fuere, los televisores LG espían mucho de todos modos.

-

2013-11

Código espía en los televisores «inteligentes» LG informa de lo que el usuario mira, y no se puede desactivar. (El hecho de que la transmisión devuelva un error 404 en realidad no significa nada, porque el servidor podría guardar los datos de todos modos).

Peor aún, husmea en los otros dispositivos de la red del usuario.

Luego LG declaró que había instalado un parche para solucionarlo, pero cualquier producto podría espiar de esa misma manera.

-

2012-12

Algunos delincuentes informáticos encontraron la manera de quebrar la seguridad de un televisor «inteligente» y, a través de la cámara, observar a las personas que miran la televisión.

Cámaras

(#SpywareInCameras)-

2025-01

Canon impide a sus clientes utilizar una de sus cámaras como webcam a menos que creen una cuenta en los servidores de la compañía y abonen una suscripción adicional. Esta práctica injusta podría eliminarse si el firmware de la cámara fuera libre.

-

2023-12