Surveillants privateurs

Le logiciel non libre (privateur) est très souvent malveillant (conçu pour maltraiter les utilisateurs). Il est contrôlé par ses développeurs, ce qui les met en position de pouvoir vis-à-vis des utilisateurs ; c'est l'injustice de base. Les développeurs et les fabricants exercent souvent ce pouvoir au détriment des utilisateurs qu'ils devraient servir.

Cela prend habituellement la forme de fonctionnalités malveillantes.

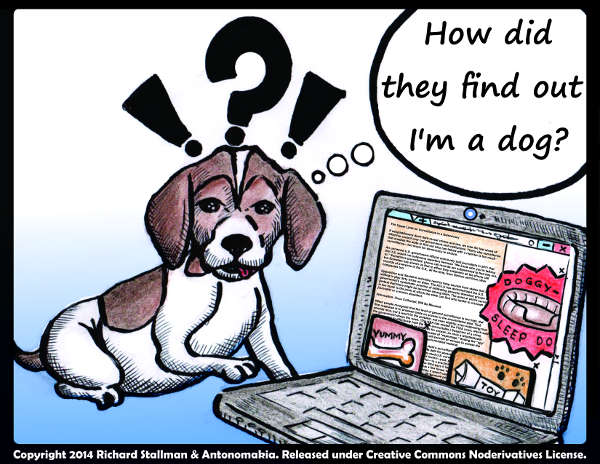

Une fonctionnalité malveillante très courante est l'espionnage des utilisateurs. Cette page rappporte des cas clairement établis de logiciels privateurs espionnant l'utilisateur ou le suivant à la trace. Les fabricants d'appareils refusent même de dire s'ils espionnent l'utilisateur au profit de l'État.

Les appareils et applications dépendant d'un serveur spécifique sont tous par nature des espions. Nous ne les citons pas sur cette page parce qu'ils ont une page dédiée : Dépendance privatrice d'un serveur.

Il existe un site similaire nommé Spyware Watchdog qui répertorie les logiciels espions pour que les utilisateurs se rendent mieux compte qu'ils en installent.

Si vous avez connaissance d'un exemple qui devrait se trouver sur cette page mais n'y figure pas, n'hésitez pas à écrire à <webmasters@gnu.org> pour nous en informer. Merci de fournir les URL d'une ou deux références fiables et spécifiques pour l'étayer.

Table des matières

Introduction

Espions dans les ordinateurs de bureau ou portables

Espionnage des mobiles

Espions dans les applications

Espions dans les équipements connectés

- Téléviseurs

- Appareils photo et caméras

- Jouets

- Drones

- Autres équippements

- Vêtements

- Véhicules

- Réalité virtuelle

Espions sur le web

Espions dans les réseaux

Introduction

Depuis des décennies, le mouvement du logiciel libre dénonce le dispositif de flicage mis en place par des éditeurs de logiciel privateur comme Microsoft et Apple. Les années récentes ont vu cette tendance à observer les gens gagner l'ensemble de l'industrie, non seulement du logiciel, mais aussi du matériel. En outre, elle s'est propagée de façon spectaculaire du clavier d'ordinateur à l'informatique mobile, au bureau, à la maison, aux systèmes de transport et à l'école.

Agrégat ou données anonymisées

Beaucoup d'entreprises ont des clauses de confidentialité où elles prétendent partager avec des tiers des informations sans caractère personnel. Ces prétentions sont sans valeur, pour plusieurs raisons :

- Elles peuvent changer de politique n'importe quand.

- Elles peuvent jouer sur les mots et distribuer un « agrégat » de données « anonymisées » pouvant être identifiées de nouveau et attribuées individuellement à des personnes.

- Les données brutes qu'elles ne distribuent pas normalement peuvent être dérobées par effraction de la banque de donnée.

- Les données brutes qu'ils ne distribuent pas normalement peuvent être exigées par un tribunal, sur injonction.

Par conséquent, nous ne devons pas nous laisser distraire par les déclarations de ces entreprises sur ce qu'elles vont faire avec les données qu'elles recueillent. Leur tort principal est de les recueillir.

Ajouts récents

Les rubriques sont en ordre chronologique inversé dans chaque catégorie, d'après les dates de publication des références. Une liste des derniers ajouts se trouve sur la page d'accueil de la section « Maliciels ».

Espions dans les ordinateurs de bureau ou portables

(#OSSpyware)Windows

(#SpywareInWindows)-

2023-02

Dès qu'il démarre et sans demander la permission, Windows 11 commence à envoyer des données à des serveurs. Détails personnels sur l'utilisateur, géolocalisation et caractéristiques du matériel sont communiqués à Microsoft et à d'autres entreprises en tant que données de télémétrie. Tout ceci se fait en tâche de fond et les utilisateurs n'ont aucun moyen de l'empêcher, à part mettre l'ordinateur hors ligne.

-

2023-01

Microsoft a publié une « mise à jour » qui installe un programme de surveillance sur les ordinateurs de ses utilisateurs afin de récolter des données sur certains des programmes installés, au bénéfice de Microsoft. La mise à jour se fait automatiquement et le programme tourne « une fois, silencieusement ».

-

2022-09

L'installation de Windows 11 Home et Pro exige maintenant une connexion Internet et un compte Microsoft. Windows 11 Pro permettait de créer à la place un compte local, mais cette option a été supprimée. Le compte Microsoft peut être utilisé pour de la surveillance et des violations de la vie privée, et c'est presque certainement ce qui va se passer. Heureusement, un outil libre appelé Rufus permet de contourner la création de ce compte, ou aide les utilisateurs à installer plutôt un système d'exploitation libre.

-

2019-12

Microsoft piège les utilisateurs pour qu'ils créent un compte sur son réseau afin de pouvoir utiliser le système d'exploitation Windows, qui est un maliciel. Ce compte peut être utilisé pour surveiller les gens ou violer leurs droits de diverses manières, par exemple en transformant les logiciels qu'ils ont achetés en produits vendus par abonnement.

-

2017-12

Dans le système d'exploitation privateur de HP, on trouve un pilote pour le clavier qui contient un enregistreur de frappe [key logger].

-

2017-10

Le programme de télémétrie de Windows 10 envoie à Microsoft des informations sur l'ordinateur de l'utilisateur et la manière dont il l'utilise.

De plus, pour les utilisateurs qui ont installé la quatrième mise à jour stable de Windows 10 (appelée « Creators Update »), Windows a poussé la surveillance à son maximum en réglant par défaut le niveau de télémétrie à « Complet ».

Le niveau « Complet » de télémétrie permet aux ingénieurs de Microsoft d'accéder, entre autres, à des clés de registre qui contiennent de l'information sensible comme le mot de passe administrateur.

-

2017-02

Les fichiers munis de DRM peuvent être utilisés afin d'identifier les personnes qui naviguent via Tor. Cette vulnérabilité n'existe que si vous utilisez Windows.

-

2016-11

Par défaut, Windows 10 envoie l'information de débogage à Microsoft, y compris les vidages mémoire après plantage [core dumps]. Depuis quelque temps, Microsoft les distribue à une autre société.

-

2016-08

Afin d'élargir la base installée de Windows 10, Microsoft manifeste un mépris total des choix de l'utilisateur et de sa vie privée.

-

2016-03

Windows 10 est livré avec 13 écrans remplis d'options de flicage, toutes activées par défaut, que la plupart des utilisateurs n'oseront pas désactiver.

-

2016-01

Il semble que Windows 10 rapporte à Microsoft quelles applications sont en service.

-

2015-12

Microsoft a mis une porte dérobée dans le chiffrement des disques.

-

2015-11

Une mise à jour régressive de Windows 10 a supprimé des applications servant à détecter la surveillance. Puis une autre a inséré un programme d'espionnage tous azimuts. Les utilisateurs s'en sont rendu compte, alors Microsoft a changé son nom pour leur donner l'impression qu'il n'était plus là.

Utiliser du logiciel privateur est une invitation à se faire traiter de la sorte.

-

2015-08

Les appareils d'Intel seront capables d'écouter la voix en permanence, même « à l'arrêt ».

-

2015-08

Windows 10 envoie des informations identifiables à Microsoft, même si l'utilisateur désactive la recherche sur Bing et les fonctionnalités de Cortina, et active les paramètres de confidentialité.

-

2015-07

Windows 10 est livré avec des réglages par défaut qui ne montrent aucune considération pour la vie privée de ses utilisateurs. Ils donnent à Microsoft le « droit » de fouiner dans les fichiers de l'utilisateur, les textes qu'il saisit, ses infos de localisation, ses contacts, son agenda et l'histoire de sa navigation. Et pour couronner le tout ils permettent la connexion automatique des machines aux réseaux WiFi ouverts et l'affichage de publicités ciblées.

On peut supposer que Microsoft regarde les fichiers des utilisateurs pour le gouvernement des États-Unis sur demande, bien que les « règles de confidentialité » ne le disent pas explicitement. Est-ce qu'elle fera de même pour le gouvernement chinois ?

-

2015-06

Microsoft utilise les « règles de confidentialité » de Windows 10 pour imposer ouvertement un « droit » de regard permanent sur les fichiers de l'utilisateur. Dans Windows 10, le chiffrement complet du disque donne une clé à Microsoft.

Ainsi, Windows est un logiciel malveillant manifeste en ce qui concerne la surveillance, comme sur les autres plans.

L'« identifiant publicitaire unique » permet aux autres sociétés de suivre la navigation de chacun des utilisateurs.

C'est comme si Microsoft avait choisi délibérément de rendre Windows 10 malfaisant sur tous les plans ; de s'octroyer un contrôle total sur toute personne qui n'abandonne pas Windows dès maintenant.

-

2014-10

Cela ne fait qu'empirer avec le temps. Windows 10 exige des utilisateurs qu'ils acceptent la totale en fait de fouinage, ce qui inclut leurs fichiers, leurs commandes, ainsi que leurs entrées texte et audio.

-

2014-05

Le SkyDrive de Microsoft permet à la NSA d'examiner directement les données des utilisateurs.

- 2014-01

-

2013-07

Espions dans les anciennes versions de Windows : Windows Update espionne l'utilisateur. Windows 8.1 espionne les recherches locales. Et il existe, toujours dans Windows, une clé secrète de la NSA dont nous ne connaissons pas la fonction.

Le flicage des utilisateurs par Microsoft n'a pas commencé avec Windows 10. Il y a bien d'autres logiciels Microsoft malveillants.

MacOS

(#SpywareInMacOS)-

2020-11

Apple a intégré à ses ordinateurs un maliciel de surveillance qui lui rapporte ce que font les utilisateurs.

Ces fuites de données durent déjà depuis deux ans et les rapports ne sont même pas chiffrés. Le maliciel rapporte à Apple quel utilisateur ouvre quel programme et à quel moment. Il donne aussi à Apple le pouvoir de saboter les activités informatiques de l'utilisateur.

-

2018-09

Adware Doctor, un bloqueur de pubs pour MacOS, envoie l'historique de navigation de l'utilisateur à sa maison mère.

-

2014-11

Apple a fait en sorte que différents programmes de MacOS lui envoient des fichiers sans en demander la permission. Ceci expose ces fichiers à Big Brother et peut-être à d'autres fouineurs.

Cela montre aussi pourquoi on ne peut pas faire confiance au logiciel privateur : même si la version d'aujourd'hui n'a pas de fonctionnalité malveillante, la mise à jour de demain peut en ajouter une. Le développeur ne supprimera pas cette fonction nuisible à moins que de nombreux utilisateurs ne la rejettent fermement et ils ne peuvent pas non plus l'enlever eux-mêmes.

-

2014-10

MacOS envoie automatiquement aux serveurs d'Apple les documents non sauvegardés en cours d'édition. Ce que vous n'avez pas décidé de sauvegarder est encore plus sensible que ce que vous stockez dans des fichiers.

-

2014-10

Apple reconnaît que l'un de ses moteurs de recherche espionne, mais il existe d'autres dispositifs fouineurs dont Apple n'a jamais parlé.

-

2014-10

Diverses opérations effectuées dans le dernier MacOS envoient des rapports aux serveurs d'Apple.

-

2014-01

Le moteur de recherche de fichiers Spotlight envoie à Apple les termes recherchés par l'utilisateur.

Il y a bien d'autres espions dans les iTrucs, et bien d'autres logiciels Apple malveillants.

BIOS

(#SpywareInBIOS)-

2015-09

Lenovo a installé furtivement des logiciels promotionnels et espions via le BIOS, sur des installations de Windows. Notez que la méthode particulière de sabotage utilisée par Lenovo n'a pas affecté GNU/Linux ; par ailleurs, une installation « propre » de Windows n'est pas vraiment propre puisque Microsoft y ajoute ses propres logiciels malveillants.

Espionnage des mobiles

(#SpywareOnMobiles)Espions dans les téléphones « intelligents »

(#SpywareInTelephones)-

2021-06

Le porte-monnaie Chivo de la dictature salvadorienne est un logiciel espion. C'est un programme privateur qui oblige les gens à lui confier des données personnelles, en particulier leur numéro national d'identité, et fait de la reconnaissance faciale. Ces données sont d'ailleurs mal sécurisées. De plus, il demande à peu près toutes les permissions d'accès possibles au smartphone pour exercer sa malveillance.

Cet article met l'accent sur le défaut de « protection des données », bien que ce soit la mauvaise manière d'aborder le respect de la vie privée.

-

2021-06

Presque toutes les applis de santé privatrices récoltent les données de l'utilisateur, ce qui inclut des informations sensibles sur sa santé, des identifiants de traçage et des cookies pour suivre ses activités. Certaines de ces applis traquent les utilisateurs sur différentes plateformes.

-

2021-02

Le programme privateur Clubhouse est malveillant, et c'est aussi une catastrophe en matière de protection de la vie privée. Clubhouse collecte des données personnelles, en particulier des enregistrements de conversations. Que ces données ne soient pas chiffrées est secondaire, mais cela ajoute l'insécurité à la malveillance.

Le numéro d'identification unique de l'utilisateur et celui du salon sont transmis en clair et Agora (entreprise qui développe l'appli) a probablement accès au fichier audio, et pourrait éventuellement laisser le gouvernement chinois y accéder aussi.

Même si la sécurité de la transmission était suffisante, le fait de collecter des données personnelles resterait une violation condamnable du droit à la vie privée.

-

2021-01

À compter de 2021, WhatsApp (l'une des filiales de Facebook) force ses utilisateurs à communiquer des données personnelles sensibles à la maison-mère. Ceci accroît le pouvoir de Facebook sur les utilisateurs et compromet un peu plus leur vie privée et leur sécurité.

À la place de WhatsApp, vous pouvez utiliser GNU Jami, qui est un logiciel libre et respecte les libertés numériques de l'utilisateur.

-

2020-06

La plupart des applis sont des logiciels malveillants, mais l'appli de campagne de Trump, ainsi que celle de Modi [NdT: Narendra Modi, candidat aux élections présidentielles indiennes] l'est tout particulièrement, car non seulement elle espionne les utilisateurs pour son propre compte, mais elle aide des entreprises à les espionner.

L'article dit que l'appli de Biden a globalement une approche moins manipulatrice, mais cela ne nous dit pas si elle a des fonctionnalités que nous considérons malveillantes, comme l'envoi au serveur de données que l'utilisateur ne lui a pas expressément demandé d'envoyer.

-

2018-09

Tiny Lab Productions, ainsi que des entreprises de pub en ligne contrôlées par Google, Twitter et trois autres sociétés, sont sous le coup d'une plainte pour non-respect de la vie privée pour avoir communiqué les données personnelles d'utilisateurs de jeux mobiles à des sociétés tierces, entre autres à des fins publicitaires.

-

2016-01

L'extension naturelle de la surveillance des gens au moyen de « leur » téléphone est le logiciel privateur ; c'est une garantie qu'ils ne pourront pas « déjouer » la surveillance.

-

2015-10

D'après Edward Snowden, certains services de renseignement peuvent prendre le contrôle des téléphones en leur envoyant des textos cachés au moyen desquels ils peuvent les allumer et les éteindre, écouter le micro, récupérer les données de géolocalisation, lire l'historique des appels, de la localisation et de la navigation sur le web, ainsi que lire le répertoire. Ce logiciel malveillant est conçu pour se camoufler de manière à échapper aux recherches.

-

2013-11

La NSA peut aller chercher des données dans les smartphones, que ce soit les iPhones, les Android ou les Blackberry. Bien que l'article soit peu détaillé, il semble que cette opération n'utilise pas la porte dérobée universelle qui, on le sait, se trouve dans presque tous les téléphones portables. Il est possible qu'elle exploite différents bogues. Il y a de plus une multitude de bogues dans le logiciel de radio des téléphones.

-

2013-07

Les téléphones portables munis d'un GPS envoient des données de géolocalisation sur commande à distance et les utilisateurs ne peuvent pas les en empêcher (le gouvernement américain dit qu'à terme il va rendre le GPS obligatoire dans tous les téléphones portables neufs).

iTrucs

(#SpywareIniThings)-

2022-11

Les programmes clients du magasin d'applis des iMonstres collectent toutes sortes de données sur les actions et les communications privées de l'utilisateur. Des options do not track existent, mais la traque ne s'arrête pas si l'utilisateur les active : Apple continue à collecter des données pour son usage propre, même si elle déclare ne pas les communiquer à d'autres.

Apple est sous le coup de poursuites pour ce motif.

-

2021-05

Apple est en train de déplacer les comptes iCloud de ses clients vers un centre de données contrôlé par le gouvernement chinois. Elle stocke déjà les clés de chiffrement sur ces serveurs pour obéir à l'autorité chinoise, ce qui rend toutes les données des utilisateurs chinois accessibles au gouvernement.

-

2020-09

Facebook espionne les utilisateurs d'Instagram en activant subrepticement la caméra du téléphone.

-

2020-04

Le lanceur d'alerte Thomas Le Bonniec a rapporté qu'Apple a pour pratique courante d'activer le logiciel de Siri subrepticement afin d'enregistrer les conversations des utilisateurs alors qu'ils n'avaient pas activé Siri. Il ne s'agit pas de cas isolés, mais de pratique systématique.

Il était chargé d'écouter ces conversations, dans un groupe qui en faisait des transcriptions. Il ne croit pas qu'Apple ait mis fin à cette pratique.

Le seul moyen fiable d'éviter cela est que le programme contrôlant l'accès au micro (pour décider quand l'utilisateur a « activé » un service) soit un logiciel libre, et que le système d'exploitation sous-jacent le soit aussi. De cette manière, les utilisateurs peuvent être sûrs qu'Apple ne peut pas les écouter.

-

2019-10

Safari envoie parfois des données de navigation provenant d'appareils localisés en Chine à Tencent Safe Browsing pour vérifier les URL qui pourraient correspondre à des sites « frauduleux ». Puisque Tencent collabore avec le gouvernement chinois, sa liste noire contient certainement des sites d'opposants politiques. En reliant les requêtes provenant d'une même adresse IP, le gouvernement peut identifier les dissidents en Chine et à Hong Kong, ce qui met leur vie en danger.

-

2019-05

En dépit de l'engagement supposé d'Apple sur la confidentialité, les applis de l'iPhone contiennent des traceurs qui sont très occupés la nuit à envoyer des données personnelles de l'utilisateur à des tiers.

L'article donne des exemples particuliers : Microsoft OneDrive, Mint (division d'Intuit), Nike, Spotify, le Washington Post, le Weather Channel (propriété d'IBM), le service Citizen d'alerte sur les délits, Yelp et DoorDash. Mais il est probable que la plupart des applis non libres contiennent des traceurs. Certains envoient des informations permettant d'identifier la personne, comme l'empreinte du téléphone, sa localisation exacte, l'adresse de courriel et le numéro de téléphone de l'utilisateur, ou même une adresse de livraison (dans le cas de DoorDash). Une fois que cette information a été collectée par la société, les paris sont ouverts quant à son utilisation.

-

2017-11

La DMCA et la directive de l'UE relative au droit d'auteur rendent illégal d'étudier la manière dont les applis sous iOS espionnent l'utilisateur car cela suppose de contourner le DRM d'iOS.

-

2017-09

Dans la dernière version du système iTruc, on ne peut pas vraiment arrêter le WiFi et le Bluetooth par le moyen le plus évident. C'est possible de manière plus élaborée, mais seulement jusqu'à 5h du matin. Bon exemple de la méthode Apple : « Nous savons que vous voulez être espionné. »

-

2017-02

Apple propose un écran tactile capable de prendre les empreintes digitales. Cela signifie que qu'on ne pourrait pas s'en servir sans donner préalablement ses empreintes digitales. Les utilisateurs n'auraient aucun moyen de savoir si le téléphone les espionne.

-

2016-11

Les iPhones envoient un tas de données personnelles aux serveurs d'Apple, où Big Brother peut les récupérer.

-

2016-09

L'appli iMessage des iTrucs informe le server de chaque numéro que l'utilisateur saisit dans son interface; le serveur enregistre ces numéros pendant au moins 30 jours.

-

2015-09

les iTrucs envoient automatiquement sur les serveurs d'Apple toutes les photos et vidéos qu'ils prennent.

La Photothèque iCloud stocke toutes vos photos et vidéos pour vous permettre d’y accéder instantanément depuis votre iPhone, iPad, iPod touch et Mac, ainsi que sur iCloud.com. Toutes les modifications que vous y apportez se répercutent automatiquement partout. […]

(Source : Informations sur l'iCloud d'Apple consultées le 30 septembre 2015.) La fonctionnalité iCloud est activée automatiquement au démarrage d'iOS. Le terme cloud (nuage) veut dire « Ne demandez pas où c'est. »

Il y a moyen de désactiver iCloud, mais étant donné qu'il est activé par défaut cela représente une fonctionnalité de surveillance.

Des inconnus en ont apparemment profité pour se procurer des photos dénudées de nombreuses célébrités. Ils ont eu besoin de casser les dispositifs de sécurité d'Apple pour le faire, mais la NSA peut accéder à n'importe laquelle de ces photos dans le cadre de PRISM.

-

2014-09

Apple peut – et elle le fait régulièrement – extraire à distance certaines données des iPhones pour l'État.

Il y a peut-être du progrès avec iOS 8, qui a une sécurité améliorée, mais pas autant que le prétend Apple.

-

2014-07

Il semble que plusieurs « fonctionnalités » d'iOS ne puissent avoir d'autre objet que la surveillance. Plus de détails dans cette présentation technique.

-

2014-01

L'i-Beacon permet aux magasins de déterminer exactement où se trouve l'iTruc et récupère aussi d'autres informations.

- 2013-12

-

2013-08

De plus, l'iTruc transmet sa géolocalisation à Apple par défaut, mais cela peut être désactivé.

-

2012-10

Il y a aussi une fonctionnalité, activée par défaut, qui permet aux sites web de pister les utilisateurs (cet article parle d'iOS 6, mais c'est encore vrai d'iOS 7).

-

2012-04

Les utilisateurs d'Apple ne peuvent pas créer leur identifiant (nécessaire pour installer ne serait-ce que des applis gratuites) sans donner une adresse de courriel valide et recevoir le code de vérification envoyé dessus par Apple.

Téléphones Android

(#SpywareInAndroid)-

2020-12

Il a été prouvé que certaines applis de Baidu collectaient des données personnelles sensibles pouvant servir à surveiller les utilisateurs leur vie durant. La vie privée d'1,4 milliards de gens partout dans le monde est ainsi compromise par ces applis privatrices. De plus, les données rassemblées par Baidu peuvent être communiquées au gouvernement chinois, ce qui constitue un danger pour certaines personnes.

-

2020-10

Depuis une mise à jour de septembre 2020; Samsung force ses utilisateurs de Hong Kong et Macau à utiliser un DNS public situé en Chine continentale pour leurs smartphones, ce qui est source de grande inquiétude, entre autres pour leur vie privée.

-

2020-04

Les téléphones Xiaomi rapportent une grande partie de ce que font les utilisateurs : lancer une appli, regarder un répertoire, aller sur un site web, écouter une chanson. Ils envoient également les identifiants de l'appareil.

D'autres programmes non libres sont aussi des espions. Spotify et autres desservices constituent un dossier sur chaque utilisateur et le forcent à s'identifier pour payer. Dehors, dehors, satané Spotify !

Forbes excuse ces mêmes fautes quand les coupables ne sont pas chinois, mais nous les condamnons quel que soit leur auteur.

-

2018-12

L'appli de Facebook a obtenu le « consentement » à l'envoi automatique au serveur des journaux d'appel des téléphones Android tout en dissimulant l'objet de ce « consentement ».

-

2018-11

On a constaté que le GPS d'un certain téléphone Android fonctionnait même en mode avion. Les données de géolocalisation n'étaient pas envoyées sur le moment, mais sauvegardées et envoyées plus tard.

-

2017-11

Android fait de la géolocalisation pour Google même quand les « services de localisation » sont désactivés, et même quand le téléphone n'a pas de carte SIM.

-

2016-11

Certains téléphones portables sont vendus avec un logiciel espion qui envoie une masse de données en Chine.

-

2016-09

Google Play (un composant d'Android) suit tous les mouvements de l'utilisateur sans sa permission.

Il n'est pas suffisant de désactiver Google Maps et la géolocalisation pour éviter cette traque ; il faut désactiver complètement Google Play. Voilà encore un exemple de logiciel non libre qui, soi-disant, obéit à l'utilisateur, mais en réalité fait tout autre chose. Ce genre de comportement serait à peu près inimaginable avec du logiciel libre.

-

2015-07

Les téléphones Samsung sont livrés avec des applis que les utilisateurs ne peuvent pas supprimer ; elles envoient tant de données que cette transmission représente une dépense substantielle pour les utilisateurs. Il est clair que ladite transmission, ni désirée ni demandée, doit constituer une sorte d'espionnage.

-

2014-03

La porte dérobée de Samsung permet l'accès à n'importe quel fichier du système.

-

2013-08

Des logiciels espions dans les téléphones Android et les ordinateurs portables (sous Windows ?) : le Wall Street Journal (dans un article pourvu d'une barrière à péage) rapporte que le FBI peut activer à distance le GPS et le micro des téléphones Android et des ordinateurs portables (vraisemblablement des portables sous Windows) ; voici des informations complémentaires.

-

2013-07

Des logiciels espions sont présents dans certains appareils sous Android au moment de l'achat. Certains téléphones Motorola (fabriqués lorsque cette société appartenait à Google) utilisent une version modifiée d'Android qui communique des données personnelles au fabricant.

-

2013-07

Un téléphone Motorola est à l'écoute des fréquences vocales en permanence.

-

2013-02

Google Play envoie intentionnellement aux développeurs d'applis les données personnelles des utilisateurs qui les installent.

Une simple demande de « consentement » ne suffit pas à légitimer des actions de cette sorte. Les utilisateurs ont depuis longtemps cessé de lire les « conditions d'utilisation » qui spécifient à quoi ils « consentent ». Google doit identifier clairement et honnêtement les renseignements qu'elle collecte à propos des utilisateurs au lieu de les cacher dans des CLUF absconses.

Cependant, pour protéger réellement la vie privée des gens, nous devons en premier lieu empêcher Google et les autres sociétés de récupérer cette information personnelle.

-

2011-11

Certains fabricants ajoutent un logiciel de surveillance cachée tous azimuts comme Carrier IQ.

Liseuses

(#SpywareInElectronicReaders)-

2016-03

Les livres électroniques peuvent contenir du code JavaScript et parfois ce code espionne l'utilisateur.

-

2014-10

Adobe a fait en sorte que « Digital Editions » (la liseuse utilisée par la plupart des bibliothèques aux États-Unis) lui envoie une quantité énorme de données. Leur excuse : on en a besoin pour vérifier les DRM !

-

2012-12

Des logiciels espions également dans de nombreuses liseuses – pas seulement dans le Kindle ; ils rapportent même la page que lit l'utilisateur, et à quel moment.

Espions dans les applications

(#SpywareInApplications)-

2023-06

Edge envoie par défaut les URL des images que regarde l'utilisateur aux serveurs de Microsoft, prétendument pour les « améliorer », et ces images pourraient même se retrouver sur les serveurs de la NSA.

Microsoft assure que son navigateur non libre envoie les URLs sans vous identifier. Cela ne peut pas être vrai puisque le serveur connaît au moins votre adresse IP si vous ne prenez pas de précaution spéciale. De toute façon, un tel service d'amélioration est injuste parce que toute édition d'image devrait être faite avec un logiciel libre installé sur votre propre ordinateur.

L'article décrit comment désactiver l'envoi d'URL. Cela va dans la bonne direction, mais nous vous suggérons plutôt d'utiliser un navigateur respectueux de la vie privée avec des extensions supplémentaires pour renforcer la confidentialité, comme IceCat.

-

2023-05

Certains employeurs forcent leurs salariés à utiliser des « logiciels de suivi » sur leurs ordinateurs. Ces programmes privateurs extrêmement intrusifs peuvent prendre des copies d'écran à intervalle régulier, enregistrer les frappes au clavier, le son, la vidéo, etc. Il est prouvé que de telles pratiques détériorent la qualité de vie des salariés, et les syndicats européens ont exprimé leur inquiétude à ce sujet. Le consentement de la personne surveillée est obligatoire dans certains pays, mais c'est une mascarade, car le plus souvent elle n'est pas libre de refuser. En résumé, ces pratiques doivent être abolies.

-

2022-05

Une recherche internationale a trouvé que la plupart des applications recommandées par les administrations scolaires pour l'enseignement à distance pendant la pandémie de Covid-19 pistent les enfants, dont certains ont moins de cinq ans, et collectent leurs données personnelles. Ces applications et leurs sites web envoient cette information à des géants de la pub comme Facebook et Google. Elles sont toujours utilisées en classe, même après la réouverture de certaines écoles.

-

2018-05

L'extension de navigateur Verify (publiée par Storyful) espionne les journalistes qui l'utilisent.

Sur ordinateur de bureau

(#SpywareInDesktopApps)-

2020-11

La suite Office 365 permet aux employeurs d'espionner leurs employés. Face aux protestations du public, Microsoft a déclaré qu'elle supprimerait cette fonctionnalité. Espérons-le.

-

2019-12

On a constaté que plusieurs extensions d'Avast et AVG pour Firefox et Chrome espionnaient en détail les habitudes de navigation de l'utilisateur. Mozilla et Google ont retiré les extensions litigieuses de leurs serveurs, mais ceci montre une fois de plus à quel point le logiciel non libre peut être dangereux : des outils qui sont censés protéger un système privateur sont au contraire des vecteurs d'infection pour d'autres maliciels (le système étant lui-même malveillant).

-

2019-04

Depuis avril 2019, il n'est plus possible de désactiver le dispositif de pistage par ping dans Apple Safari, Google Chrome, Opera, Microsoft Edge, et aussi dans la prochaine version de Microsoft Edge qui sera basée sur Chromium. Ce dispositif peu scrupuleux envoie les IPs des utilisateurs qui suivent les liens munis de l'attribut ping à l'URL définie dans cet attribut.

-

2018-11

Les logiciels de Foundry font remonter des informations permettant d'identifier qui les utilise. Cela se traduit souvent par la demande d'une grosse somme d'argent sous la menace d'un procès.

Le fait qu'il soit utilisé pour réprimer le partage non autorisé rend ce procédé encore plus vicieux.

Ceci montre que la copie non autorisée de logiciels non libres n'est pas un remède contre l'injustice qu'ils représentent. Elle permet ne pas payer pour ces choses malfaisantes, mais ne peut pas les rendre moins malfaisantes.

Sur mobile

(#SpywareInMobileApps)-

2023-08

La société Yandex communique au FSB les données des clients de Yango, son entreprise de taxis. Le gouvernement russe (et quiconque a accès à ces données) obtient ainsi une foule de renseignements personnels, en particulier qui s'est rendu où, quand et avec quel chauffeur. Yandex prétend qu'elle respecte la réglementation européenne dans l'espace économique européen, en Suisse et en Israel. Mais qu'en est-il des autres pays ?

-

2023-04

L'appli Pinduoduo espionne les autres applis et en prend le contrôle. De plus, elle installe d'autres maliciels qui sont difficiles à supprimer.

-

2022-06

Tim Hortons, une chaîne de cafés canadienne, a reçu une amende pour avoir sorti une appli qui piste les mouvements des gens pour apprendre où ils habitent, où ils travaillent et quand ils fréquentent ses concurrents.

-

2022-04

La nouvelle appli de clavardage destinée au personnel d'Amazon devrait bannir certains mots qui ne sont pas du goût d'Amazon, comme « syndicat », « toilettes » et « augmentation de salaire ». Si l'appli était libre, les salariés pourraient modifier le programme pour lui faire faire ce qu'ils souhaitent au lieu de ce que veut Amazon.

-

2022-03

« Along », une appli privatrice développée par une société contrôlée par Zuckerberg, incite les élèves à révéler à leur professeur des informations personnelles sur eux-mêmes et leur famille. Les conversations sont enregistrées et les données collectées sont envoyées à la société, qui s'arroge le droit de les vendre. Voir également l'article sur l'appli éducative malveillante Along.

-

2022-01

Le courtier en données X-Mode a acheté des données de localisation concernant 20 000 personnes, collectées par une centaine d'applis malveillantes.

-

2021-11

Dans un bâtiment de Los Angeles abritant un supermarché on oblige les clients à installer une appli pour payer le parking et à accepter une surveillance intrusive. Ils ont aussi le choix de saisir leur numéro d'immatriculation dans un horodateur, mais c'est toujours une injustice.

-

2021-06

L'appli TikTok pour smartphone collecte des informations et identifiants biométriques. Son éditeur récupère tout ce qui est à sa portée et fait ce qu'il veut avec.

-

2021-04

L'appli WeddingWire sauvegarde les photos de mariage de l'utilisateur indéfiniment et les communique à d'autres sans lui donner le moindre contrôle sur ses données personnelles. De plus, l'appli montre de temps en temps ces vieux souvenirs à l'utilisateur, là aussi sans qu'il ait son mot à dire.

-

2021-02

Beaucoup d'applis développées par divers éditeurs pour une variété d'organisations font de la géolocalisation à l'insu de ces éditeurs et de ces organisations. En fait, ce sont certaines bibliothèques d'usage courant qui font le pistage.

Ce qui est inhabituel ici, c'est que le développeur de logiciel privateur A incite par la ruse les développeurs de logiciel privateur B1…B50 à créer des plateformes qui permettent à A de faire du tort à l'utilisateur final.

-

2020-03

La version de Zoom pour iOS envoie des données personnelles à Facebook même si l'utilisateur n'a pas de compte Facebook. D'après cet article, ni Zoom ni Facebook ne mentionnent cette surveillance dans leur politique de confidentialité, ce qui en fait un violation caractérisée de la vie privée, même d'après leurs propres standards.

-

2020-03

L'appli « Health Code » d'Alipay estime si l'utilisateur est infecté par le virus de la Covid-19 et en informe la police directement.

-

2020-01

L'appli de la sonnette Ring espionne pour Amazon, mais aussi pour d'autres sociétés.

-

2019-12

L'appli de messagerie instantanée ToToc semble être un instrument d'espionnage pour le gouvernement des Émirats arabes unis. Ce pourrait être le cas de n'importe quel programme non libre, bonne raison d'utiliser plutôt du logiciel libre.

Note : cet article utilise le mot free dans le sens de « gratuit ».

-

2019-12

Lorsqu'ils sont utilisés sur le lieu de travail, les iMonstres et les téléphones Android donnent aux utilisateurs des moyens puissants de surveillance et de sabotage s'ils y installent leur propre logiciel. De nombreux employeurs l'exigent. Pour l'employé, c'est simplement un logiciel privateur, aussi fondamentalement injuste et dangereux que n'importe quel autre logiciel privateur.

-

2019-10

L'appli du parti communiste chinois « Étudie la grande nation » oblige les utilisateurs à lui donner accès au micro du téléphone, ainsi qu'aux photos, textos, carnets d'adresses et historique Internet qui y sont stockés. De plus, la version Android s'est révélée contenir une porte dérobée permettant aux développeurs d'exécuter le code de leur choix sur le téléphone de l'utilisateur avec des privilèges de « super-utilisateur ». Le téléchargement et l'utilisation de cette appli sont obligatoires sur certains lieux de travail.

Note : la version de cet article publiée par le Washington Post (partiellement cachée mais lisible après copié-collé dans un éditeur de texte) inclut une mise au point disant que les tests ont été faits uniquement sur la version Android de l'appli et que, d'après Apple, ce genre de surveillance avec privilèges de “super-utilisateur” ne pouvait pas fonctionner sur le système d'exploitation d'Apple ».

-

2019-09

L'appli de Facebook piste les utilisateurs même quand elle n'est pas activée, après les avoir incités à lui donner des permissions très étendues pour utiliser une de ses fonctionnalités

-

2019-09

Certaines applis non libres surveillant le cycle menstruel, en particulier MIA Fem et Maya, envoient des détails intimes de la vie de leurs utilisatrices à Facebook.

-

2019-09

Garder la trace des personnes qui ont téléchargé un programme privateur est une forme de surveillance. Il existe un programme privateur destiné au réglage d'un certain modèle de lunette de tir. Un procureur fédéral américain a exigé la liste des 10 000 personne ou plus qui l'ont installé.

Avec un programme libre, il n'y aurait pas de liste des utilisateurs.

-

2019-07

Beaucoup de développeurs peu scrupuleux trouvent sans arrêt des moyens de contourner les paramètres utilisateurs, la réglementation et les fonctionnalités du système d'exploitation visant à mieux respecter la vie privée, de manière à récolter le plus possible de données privées.

Ainsi, on ne peut pas se fier aux règles contre l'espionnage. Ce qui peut nous inspirer confiance, par contre, c'est d'avoir le contrôle des logiciels que nous faisons tourner.

-

2019-07

Plusieurs applis pour Android pistent les utilisateurs même quand ils disent de ne pas leur donner accès à la géolocalisation.

Cela fait intervenir une faille apparemment involontaire d'Android, qui est exploitée sciemment par les applis malveillantes.

-

2019-05

L'appli de fertilité « Femm » sert secrètement d'instrument de propagande aux chrétiens natalistes. Elle propage la méfiance envers la contraception.

De plus, elle espionne les utilisatrices, comme on peut s'y attendre de la part d'un programme non libre.

-

2019-05

La BlizzCon 2019 a imposé l'utilisation d'une appli mobile privatrice pour accéder à l'événement.

Cette appli est un logiciel espion qui peut récupérer une grande quantité de données sensibles, en particulier la localisation de l'utilisateur et son carnet d'adresses, et qui a un contrôle presque complet du téléphone.

-

2019-04

Les données collectées par les applis surveillant le cycle menstruel et la grossesse sont souvent accessibles aux employeurs et aux compagnies d'assurance. Bien que ces données soient « anonymisées et agrégées », on peut facilement retrouver quelle femme utilise l'appli.

Ceci a des implications néfastes pour les droits des femmes à la non-discrimination dans l'emploi et au libre choix en matière de maternité. N'utilisez pas ces applis, même si quelqu'un vous propose une récompense pour cela. Il existe sur F-Droid une appli libre qui fait plus ou moins la même chose sans vous espionner, et une autre est en développement.

-

2019-04

Google piste les téléphones Android et les iPhones sur lesquels s'exécutent des applis de Google, puis sauvegarde les données, parfois pendant des années.

Ce doit être un logiciel non libre présent dans le téléphone qui envoie ces données à Google.

-

2019-03

Un grand nombre de téléphones sous Android sont livrés avec une quantité énorme d'applis non libres préinstallés qui ont accès à des données sensibles à l'insu de l'utilisateur. Ces applis cachées peuvent envoyer ces données à leur développeur, ou bien les transmettre à des applis installées par l'utilisateur, ayant accès à Internet mais pas d'accès direct aux données. Il en résulte une surveillance massive que l'utilisateur n'a absolument aucun moyen de contrôler.

-

2019-03

Le desservice MoviePass projette d'utiliser la reconnaissance faciale pour traquer les yeux des gens de manière à s'assurer qu'ils ne vont pas poser leur téléphone ou regarder ailleurs pour éviter les pubs – et les traceurs.

-

2019-03

Une étude portant sur 24 applis « santé » a montré que 19 d'entre elles envoient des données personnelles sensibles à des tiers, qui peuvent les utiliser à des fins de publicité intrusive ou de discrimination contre les personnes qui ont des problèmes médicaux.

Lorsque l'utilisateur doit donner son « consentement », ce dernier est enfoui dans des conditions d'utilisation à rallonge, presque incompréhensibles. De toute façon, « consentir » à l'espionnage ne le légitime pas.

-

2019-02

Facebook proposait une bibliothèque privatrice qui était bien pratique pour faire des applis pour mobiles, mais envoyait aussi les données personnelles à Facebook. Un grand nombre de sociétés ont créé des applis de cette manière et les ont publiées, sans se rendre compte que toutes les données personnelles collectées iraient également chez Facebook.

Cela montre que personne ne peut faire confiance à un programme non libre, pas même les développeurs d'autres programmes non libres.

-

2019-02

La base de données AppCensus donne des informations sur la manière dont chacune des applis Android use et abuse des données personnelles de l'utilisateur. Actuellement (en mars 2019), près de 78 000 applis ont été analysées, parmi lesquelles 24 000 (31%) transmettent l'identifiant publicitaire à des sociétés tierces et 18 000 (23% du total) l'associent à des identifiants de l'appareil pour que les utilisateurs ne puissent pas échapper au ciblage en le réinitialisant.

La collecte des identifiants de l'appareil viole apparemment les règles édictées par Google. Mais il semble que Google ne s'en soit pas rendu compte et que, une fois informée, elle n'ait montré aucun empressement à prendre les mesures voulues. Cela prouve que les règles d'une plateforme de développement sont incapables d'empêcher les développeurs de logiciel non libre d'ajouter des fonctions malveillantes à leurs programmes.

-

2019-02

De nombreuses applis non libres ont une fonctionnalité de surveillance qui enregistre toutes les actions de l'utilisateur pendant qu'il interagit avec l'appli.

-

2019-02

Vingt-neuf applis d'amélioration de photos [beauty camera apps] qui se trouvaient sur Google Play avaient une ou plusieurs fonctionnalités malveillantes, parmi lesquelles le vol des photos, tandis qu'aucune amélioration n'était effectuée, l'envoi de pubs non désirées et souvent malveillantes aux utilisateurs et la redirection vers des sites de phishing qui volaient leurs données personnelles. De plus, l'interface utilisateurs de la plupart d'entre elles était conçue de telle sorte qu'elles soient difficiles à désinstaller.

Bien entendu, les utilisateurs doivent désinstaller ces applis dangereuses s'ils ne l'ont déjà fait, mais plus généralement ils doivent éviter les applis non libres. Toutes les applis non libres comportent un risque, parce qu'on ne peut pas vérifier facilement ce qu'elles font en réalité.

-

2019-02

Une recherche menée sur les 150 applis VPN gratuites les plus populaires proposées par Google Play révèle que 25% ne protègent pas la vie privée de leurs utilisateurs en raison de fuites DNS. De plus, le code source de 85% d'entre elles contient des permissions ou des fonctions intrusives, souvent utilisées pour envoyer de la publicité envahissante, qui pourraient aussi servir à espionner les utilisateurs. D'autres défauts techniques ont également été découverts.

Une étude précédente avait par ailleurs montré que la moitié des 10 applis VPN gratuites les plus connues ont des politiques de confidentialité lamentables.

(Il est dommage que les articles cités plus haut qualifient ces applis de free [qui peut vouloir dire « libre » ou « gratuit », suivant le contexte]. Elles sont gratuites, mais il ne s'agit pas de logiciel libre.)

-

2019-01

L'appli de météo Weather Channel enregistre la géolocalisation des utilisateurs sur les serveurs de la société. Cette dernière fait l'objet d'une poursuite exigeant qu'elle informe les utilisateurs de ce qu'elle va faire avec les données.

Nous pensons que cette action en justice s'intéresse à un problème annexe. Ce que fait la société avec les données est secondaire. Son tort principal est de se les accaparer.

D'autres applis météo, en particulier Accuweather et WeatherBug, suivent l'utilisateur à la trace.

-

2018-12

Environ 40 % des applis gratuites pour Android rapportent à Facebook les actions de l'utilisateur.

Souvent, elles envoient l'« identifiant publicitaire » de la machine pour que Facebook puisse corréler les données envoyées de la même machine par diverses applis. Certaines envoient à Facebook des informations détaillées sur les activités de l'utilisateur dans l'appli ; d'autres disent seulement qu'il l'utilise, mais ce simple renseignement est souvent très instructif.

Cet espionnage se produit que l'utilisateur ait un compte Facebook ou non.

-

2018-10

Certaines applis Android pistent les téléphones des utilisateurs qui les ont supprimées.

-

2018-08

Certaines applis Android enregistrent la position de l'utilisateur même quand il désactive la géolocalisation.

Il existe des moyens de désactiver les autres modes de localisation, mais la plupart des utilisateurs se font piéger par une configuration trompeuse.

-

2018-06

L'appli pour la retransmission en direct du football espagnol suit les déplacements de l'utilisateur et écoute via le micro.

Ainsi elle fait office d'espionne au service de l'application des licences.

Nous supposons qu'elle implémente aussi la gestion numérique des restrictions – qu'il n'y a aucun moyen de sauvegarder un enregistrement. Mais nous ne pouvons pas en être sûr d'après l'article.

Si vous apprenez à donner beaucoup moins d'importance aux sports, vous en tirerez de nombreux avantages. Dans ce cas particulièrement.

-

2018-04

Des chercheurs ont étudié 5 855 applis et montré que plus de 50 % d'entre elles sont des espions qui collectent de l'information sur leurs utilisateurs et 40 % sont des mouchards. Ils n'ont pu détecter que certaines méthodes d'espionnage dans ces applis privatrices, car ils n'ont pu examiner leur code source. Les autres pourraient utiliser d'autres méthodes.

Voici la preuve que les applis privatrices agissent généralement contre l'intérêt de leurs utilisateurs. Pour protéger leur vie privée et leur liberté, les utilisateurs d'Android doivent se débarrasser du logiciel privateur, c'est-à-dire : 1) éliminer Android lui-même en passant à Replicant, et 2) éviter les applis privatrices en utilisant le dépôt F-Droid, qui ne contient que du logiciel libre et avertit de manière très visible si une appli contient des fonctionnalités nocives.

-

2018-04

Grindr ne devrait pas posséder tant d'info sur ses utilisateurs. L'appli devrait être conçue pour que les utilisateurs se communiquent ce genre d'info les uns aux autres sans passer par la base de données du serveur.

-

2018-03

MoviePass espionne encore plus les utilisateurs qu'ils ne l'avaient anticipé. Cette appli et le desservice associé enregistrent leurs déplacements avant et après le cinéma.

Ne vous laissez pas pister ; payez comptant !

-

2018-02

L'appli de Spotify collecte les données de l'utilisateur pour l'identifier et le connaître personnellement à travers sa musique préférée, son humeur, sa façon de penser, ses activités et ses goûts. Plus de 150 milliards d'évènements sont enregistrés chaque jour dans le programme qui contient les données des utilisateurs et leurs informations personnelles.

-

2017-11

Les logiciels de pistage sont omniprésents dans les applis Android populaires, et ils sont quelquefois très futés. Certains peuvent suivre les mouvements de l'utilisateur dans un magasin physique en notant les réseaux wifi qu'il utilise.

-

2017-09

Instagram force les utilisateurs à divulguer leur numéro de téléphone sous peine de ne plus pouvoir utiliser l'appli.

-

2017-08

L'appli Sarahah envoie tous les numéros de téléphone et adresses de courriel présents dans le carnet d'adresse de l'utilisateur sur le serveur du développeur.

(Notez que cet article emploie à mauvais escient l'expression free software dans le sens de « logiciel gratuit ».)

-

2017-07

Une vingtaine d'applis Android malhonnêtes ont enregistré des appels téléphoniques et les ont envoyées à des fouineurs, ainsi que des textos et des courriels.

Google n'a pas forcé ces applis à espionner ; au contraire, elle a essayé d'empêcher ça de diverses manières et a supprimé ces applis après avoir découvert ce qu'elles faisaient. Donc nous ne pouvons pas mettre sur le dos de Google ce comportement fouineur particulier.

Cependant, Google redistribue des applis Android non libres et donc partage la responsabilité de l'injustice qu'entraîne leur caractère privateur. De plus, cette société redistribue ses propres applis non libres (par exemple Google Play), qui sont malveillantes.

Est-ce que Google aurait pu faire plus pour empêcher ces applis de tricher ? Il n'y a aucun moyen systématique pour Google, ni pour les utilisateurs d'Android, d'inspecter les applis privatrices exécutables pour voir ce qu'elles font.

Google pourrait demander le code source de ces applis et l'étudier pour déterminer si elles font du tort aux utilisateurs d'une façon ou d'une autre. Si ce contrôle était fait correctement, l'espionnage pourrait être plus ou moins évité, sauf si les développeurs d'applis étaient assez astucieux pour le déjouer.

Mais puisque Google développe ses propres applis malveillantes, nous ne pouvons pas lui faire confiance pour nous protéger. Nous devons exiger la publication du code source, pour que nous puissions compter les uns sur les autres.

-

2017-05

Les applis du réseau express régional de San Francisco (BART) espionnent les utilisateurs.

Avec des applis libres, les utilisateurs pourraient s'assurer qu'elles ne les espionnent pas.

Avec des applis privatrices, on peut seulement espérer qu'elles ne le font pas.

-

2017-05

Une étude a découvert 234 applis Android qui pistent les utilisateurs en écoutant les ultrasons émis par des balises placées dans certains magasins, ou par des programmes de télévision.

-

2017-04

Faceapp semble avoir des capacités de surveillance très étendues, à en juger par ses exigences en matière d'accès aux données personnelles.

-

2017-04

Des utilisateurs sont en train d'attaquer Bose en justice pour avoir distribué une appli espionne en complément de ses écouteurs. Plus précisément, l'appli enregistrait les noms des fichiers musicaux écoutés, ainsi que le numéro de série unique de l'appareil.

On reproche à Bose d'avoir fait cela sans le consentement des utilisateurs. Est-ce que ce serait devenu acceptable si les clauses en petits caractères de l'appli avaient dit que l'utilisateur donnait son accord ? Jamais de la vie ! Dès le départ, il aurait dû être illégal de concevoir cette appli pour espionner.

-

2017-04

Il peut y avoir collusion entre des paires d'applis Android pour transmettre les données personnelles des utilisateurs à des serveurs. Une étude a trouvé des dizaines de milliers d'applis qui sont dans ce cas.

-

2017-03

Verizon a annoncé une appli privatrice optionnelle qui sera préinstallée sur certains de ses mobiles. L'appli communiquera à Verizon les informations sur les recherches de l'utilisateur que Google obtient normalement lorsqu'ils utilisent son moteur de recherche.

Actuellement, l'appli est préinstallée sur un seul modèle et l'utilisateur doit donner explicitement son accord avant qu'elle prenne effet. Cependant, cela reste un logiciel espion – un logiciel espion « optionnel » est toujours un logiciel espion.

-

2017-01

L'appli de Meitu pour éditer les photos envoie des données personnelles à une entreprise chinoise.

-

2016-11

L'appli d'Uber piste les déplacements du client avant et après la course.

Sur cet exemple, on voit qu'« obtenir le consentement de l'utilisateur » pour la surveillance ne le protège pas de la surveillance de masse.

-

2016-11

Un article de recherche a étudié 283 applis VPN pour Android du point de vue de la confidentialité et de la sécurité. Voici sa conclusion : « En dépit des promesses de confidentialité, de sécurité et d'anonymat faites par la plupart des applis VPN, des millions d'utilisateurs peuvent être victimes à leur insu des garanties de sécurité fallacieuses et des pratiques abusives que ces applis leur infligent. »

La liste suivante, non exhaustive, est tirée de cet article. Elle répertorie des applis VPN privatrices qui pistent les utilisateurs et portent atteinte à leur vie privée.

- SurfEasy

- Comprend des bibliothèques comme NativeX et Appflood, destinées à pister l'utilisateur et à lui envoyer des pubs ciblées.

- sFly Network Booster

- Demande les permissions

READ_SMSetSEND_SMSlors de l'installation, ce qui veut dire qu'il a un accès complet aux textos de l'utilisateur. - DroidVPN et TigerVPN

- Demandent la permission

READ_LOGSpour lire les journaux des autres applis, et aussi ceux du système. Les développeurs de TigerVPN l'ont confirmé. - HideMyAss

- Envoie du trafic à LinkedIn. De plus, cette appli conserve des journaux détaillés et peut les transmettre au gouvernement britannique sur sa demande.

- Service VPN HotspotShield

- Injecte du code JavaScript dans les pages HTML renvoyées aux utilisateurs. Le but avoué de cette injection est d'afficher des pubs. Cette appli utilise cinq bibliothèques de pistage environ. En outre, elle redirige le trafic de l'utilisateur par valueclick.com (un site de publicité).

- WiFi Protector

- Injecte du code JavaScript dans les pages HTML et utilise également cinq bibliothèques de pistage. Ses développeurs ont confirmé que l'injection de JavaScript par la version gratuite de l'appli sert au pistage des utilisateurs et à l'affichage de pubs.

-

2016-09

La nouvelle appli de messagerie vocale de Google enregistre toutes les conversations.

-

2016-06

La nouvelle appli de Facebook Magic Photo scanne les collections de photos de votre téléphone mobile pour reconnaître des visages et suggère que vous fassiez circuler la photo que vous venez de prendre en fonction des personnes qui sont dessus.

Cette fonctionnalité d'espionnage semble nécessiter un accès en ligne à une banque de données de visages connus, ce qui signifie que les photos seront probablement envoyées par le réseau aux serveurs de Facebook et à des algorithmes de reconnaissance faciale.

Si c'est le cas, plus aucune des photos des utilisateurs de Facebook ne sera privée, même s'ils ne les ont pas téléversées à ce service.

-

2016-05

L'appli de Facebook écoute en permanence, pour espionner ce que les gens écoutent ou regardent. De plus, elle peut analyser leurs conversations pour leur envoyer des pubs ciblées.

-

2016-04

Une application qui contrôle les tests de grossesse peut non seulement espionner toute une variété de données personnelles stockées dans le téléphone ou sur le serveur, mais aussi les altérer.

-

2016-01

Les applis qui incluent le logiciel de surveillance Symphony rapportent quels programmes passent à la radio et à la télévision dans leur voisinage, et aussi ce que les utilisateurs envoient sur divers sites comme Facebook, Google+ et Twitter.

-

2015-11

Des « communications énigmatiques » n'ayant rien à voir avec la fonctionnalité de l'appli ont été découvertes dans les 500 applis gratuites pour Android les plus populaires.

Cet article n'aurait pas dû décrire ces applis comme free – ce ne sont pas des logiciels libres. Pour être clair en anglais lorsqu'on parle de « coût nul », il faut dire gratis.

L'article considère comme acquis que les outils analytiques habituels sont légitimes, mais est-ce valide ? Les développeurs n'ont pas le droit d'analyser ce que font les utilisateurs et comment ils le font. L'espionnage par des outils d'« analyse » est tout aussi répréhensible que par n'importe quel autre moyen.

-

2015-10

Les applications mobiles d'Android et iOS, dans une proportion supérieure à 73% et 47% respectivement, communiquent certaines données personnelles, comportementales ou de géolocalisation de leurs utilisateurs à des tiers.

-

2015-08

Comme la plupart des desservices « écorcheurs de musique », spotify est basé sur un logiciel malveillant propriétaire (DRM et fouinage). En août 2015, il a exigé de ses utilisateurs qu'ils se soumettent à un fouinage accru et certains commencent à réaliser que c'est de la malfaisance.

Cet article montre leurs façons tordues de présenter le fouinage comme une manière de mieux « servir » les utilisateurs – qu'importe si c'est ce qu'ils veulent ou non. Voilà un exemple typique de l'attitude de l'industrie du logiciel privateur envers ceux qu'ils ont assujetti.

Dehors, dehors, satané Spotify !

-

2015-07

De nombreux commerçants publient des applis qui demandent à espionner des données personnelles de l'utilisateur – souvent de toutes sortes.

Ces sociétés savent que l'usage du téléphone-espion habitue les gens à dire oui à presque toutes les formes d'espionnage.

-

2015-06

Une étude de 2015 a trouvé que 90% des applis Android gratuites et privatrices les mieux classées contenaient des bibliothèques de pistage. Pour les applis privatrices payantes, la proportion était de 60%.

Cet article prête à confusion, car il décrit les applis gratuites comme « libres » [free] alors que la plupart ne sont pas du logiciel libre. De plus, il utilise le vilain mot « monétiser ». On peut avantageusement remplacer ce verbe par « exploiter » ; cela conviendra presque toujours parfaitement.

-

2015-05

les applis Android gratuites (mais non libres) se connectent en moyenne à une centaine d'URL spécialisées dans le pistage ou la publicité.

-

2015-04

Des scanneurs de QR-code privateurs d'utilisation courante espionnent l'utilisateur. Cela s'ajoute à l'espionnage effectué par l'opérateur téléphonique et peut-être par le système d'exploitation du téléphone.

Ne vous laissez pas distraire par la question de savoir si les développeurs de l'appli demandent à l'utilisateur de dire « Je suis d'accord ». Ce n'est pas une excuse pour la malveillance du logiciel.

-

2014-11

De nombreuses applis privatrices pour appareils mobiles rapportent quelles autres applis l'utilisateur a installées. Twitter le fait d'une façon qui, au moins, est visible et optionnelle. Ce n'est pas aussi mal que ce que font les autres.

-

2014-01

Le clavier Simeji est une version pour smartphone de l'éditeur espion de méthodes de saisie de Baidu.

-

2013-12

L'application non libre Snapchat a pour but principal de restreindre l'utilisation de données sur l'ordinateur de l'utilisateur, mais elle fait aussi de l'espionnage : elle essaie de récupérer le répertoire téléphonique de l'utilisateur.

-

2013-12

L'application Brightest Flashlight (litt., lampe de poche la plus brillante) diffuse des données personnelles, y compris de géolocalisation, à l'usage de certaines entreprises.

La FTC (Commission fédérale du commerce) a critiqué cette application parce qu'elle demandait l'accord de l'utilisateur pour l'envoi de données personnelles à son développeur, mais pas pour l'envoi à d'autres sociétés. Ceci montre la faiblesse de la « solution » du style refusez-si-vous-n'aimez-pas-les-fouineurs : pourquoi une application lampe de poche devrait-elle envoyer de l'information à quiconque ? Une application lampe de poche libre ne le ferait pas.

-

2012-12

La FTC déclare que les appareils mobiles destinés aux enfants ne respectent pas la vie privée (https://arstechnica.com/information-technology/2012/12/ftc-disclosures-severely-lacking-in-kids-mobile-appsand-its-getting-worse/).

Skype

(#SpywareInSkype)-

2019-08

Skype refuse de dire s'il peut écouter les appels.

Cela signifie sûrement qu'il en a la possibilité.

-

2013-07

Skype aussi contient un espiogiciel ; Microsoft l'a modifié dans un but précis d'espionnage.

Jeux

(#SpywareInGames)-

2020-10

Microsoft impose sa surveillance sur le jeu de Minecraft en obligeant chaque joueur à ouvrir un compte sur le réseau Microsoft. Microsoft a acheté ce jeu et va intégrer tous les comptes à son réseau, ce qui lui donnera accès aux données personnelles des joueurs.

Les joueurs de Minecraft devraient plutôt jouer à Minetest. Le principal avantage de Minetest est que c'est un logiciel libre, ce qui veut dire qu'il respecte les libertés numériques de l'utilisateur. En prime, ce jeu propose plus d'options.

-

2019-08

Microsoft enregistrait les utilisateurs de Xbox et demandait à des employés humains d'écouter les enregistrements.

Du point de vue éthique, nous ne voyons aucune différence entre l'écoute par des employés humains et l'écoute par des systèmes de reconnaissance vocale. Toutes deux portent atteinte à la vie privée.

-

2018-06

Red Shell est un espiogiciel présent dans beaucoup de jeux privateurs. Il récupère des données sur l'ordinateur de l'utilisateur et les envoie à des tiers.

-

2018-04

ArenaNet a installé subrepticement un programme espion à l'occasion d'une mise à jour du jeu massivement multijoueur Guild Wars 2. Ce programme permettait à ArenaNet de fouiner dans tous les processus ouverts sur l'ordinateur de l'utilisateur.

-

2017-11

Le pilote d'un certain clavier dédié au jeu envoie de l'information en Chine.

-

2015-12

De nombreuses consoles de jeu espionnent leurs utilisateurs et envoient sur Internet… jusqu'à leur poids.

Une console de jeu est un ordinateur. Vous ne pouvez pas faire confiance à un ordinateur équipé d'un système d'exploitation non libre.

-

2015-09

Les sal…applis gratuites de jeu récentes rassemblent un large éventail de données sur leurs utilisateurs, ainsi que sur leurs amis et leurs associés.

Pire, elles le font au travers de réseaux publicitaires qui réassemblent les données récupérées par une variété d'applis et de sites faits par différentes sociétés.

Elles utilisent ces données pour manipuler les gens afin qu'ils fassent des achats, et chassent les « baleines » qui peuvent dépenser beaucoup d'argent. Elles se servent également d'une porte dérobée pour manipuler le jeu de certains joueurs.

L'article décrit des jeux gratuits, mais les jeux payants peuvent utiliser le même tactique.

-

2014-01

Angry Birds espionne pour les entreprises, et la NSA en profite pour espionner également. Voici des renseignements sur d'autres applis espionnes.

Apprenez-en plus sur l'espionnage pratiqué par la NSA au moyen des applis.

-

2005-10

Warden est un programme caché censé « prévenir la triche » dans les jeux de Blizzard. Il espionne chacun des processus actifs sur l'ordinateur du joueur et renifle une bonne quantité de données personnelles, dont un grand nombre correspondent à des activités n'ayant rien à voir avec la triche.

Espions dans les équipements connectés

(#SpywareInEquipment)-

2021-01

La plupart des appareils connectés répertoriés par Mozilla dans la liste « confidentialité non incluse » sont conçus pour espionner l'utilisateur, même s'ils satisfont aux « normes minimum de sécurité » de Mozilla. De plus, la sécurité est mal prise en compte dans la conception de ces appareils, ce qui rend les utilisateurs vulnérables à l'espionnage et à l'exploitation de failles par des pirates informatiques.

-

2019-12

Les entreprises technologiques ajoutent des micros à une large gamme de produits, y compris à des réfrigérateurs et des véhicules, et en parallèle elles installent des usines à transcription où des employés humains écoutent ce que les gens disent et ajustent les algorithmes de reconnaissance.

-

2017-08

La mauvaise sécurisation de beaucoup d'appareils de l'Internet des dangers permet aux fournisseurs de services d'espionner les gens qui les utilisent.

Ne vous laissez pas avoir, rejetez tous ces objets dangereux.

(C'est dommage que l'article utilise le terme « monétiser ».)

Téléviseurs

(#SpywareInTVSets)L'humoriste américain Emo Phillips racontait l'histoire suivante : « L'autre jour une dame m'a abordé pour me dire “Est-ce que je ne vous ai pas déjà vu à la télévision ?” J'ai répondu “Je ne sais pas, on ne peut pas voir dans l'autre sens.” » À l'évidence, c'était avant qu'Amazon ne sorte ses téléviseurs « intelligents » ou « connectés ».

-

2022-04

Les téléviseurs « intelligents » modernes conduisent les gens à se soumettre au traçage par Internet. Certains ne fonctionnent pas tant qu'ils n'ont pas l'occasion de télécharger du logiciel non libre et ils sont conçus pour l'obsolescence programmée.

-

2022-01

Les fabricants de téléviseurs « intelligents » espionnent les gens par diverses méthodes pour collecter des données sur eux (audio, vidéo, utilisation du téléviseur) afin de les profiler.

-

2020-10

Les fabricants de téléviseurs se tournent de plus en plus vers la production de téléviseurs « intelligents » (contenant des logiciels espions), de sorte qu'il est maintenant très difficile de trouver un appareil qui ne vous espionne pas.

Ainsi, leur modèle d'affaires n'est pas de produire des téléviseurs et de les vendre, mais de récolter vos données personnelles et (peut-être) de faire leur marge en les vendant à d'autres.

-

2020-06

Les fabricants de téléviseurs peuvent espionner chaque seconde de ce que l'utilisateur regarde. La loi de 1988 sur la protection de la vie privée dans la location et la vente de vidéos (Video Privacy Protection Act) rend ceci illégal aux États-Unis, mais ils la contournent avec leurs conditions générales d'utilisation.

-

2019-01

Les téléviseurs Vizio collectent « tout ce que voit le téléviseur » – ce sont les termes employés par le directeur technique de cette société – et ces données sont vendues à des tiers. La contrepartie est un « meilleur service » (c'est-à-dire plus de pubs intrusives ?) et un prix de vente légèrement plus bas.

Ce qui est censé rendre cet espionnage acceptable, selon lui, c'est qu'il est désactivé par défaut dans les modèles récents. Mais puisque le logiciel de ces téléviseurs est non libre, nous ne savons pas ce qui se passe vraiment en coulisses et il n'y a aucune garantie que les mises à jour à venir ne changeront jamais la configuration.

Si vous possédez déjà un téléviseur Vizio « intelligent » (ou n'importe quel autre téléviseur « intelligent », d'ailleurs), le moyen le plus simple d'être sûr qu'il ne vous espionne pas est de le déconnecter d'Internet et d'utiliser une antenne hertzienne. Malheureusement, ce n'est pas toujours possible. Une autre option, si la technique ne vous rebute pas, est d'installer votre propre routeur avec un pare-feu qui bloque les connexions aux serveurs de Vizio. Et en dernier ressort, vous pouvez toujours remplacer votre téléviseur par un autre modèle.

-

2018-04

Certains téléviseurs « intelligents » téléchargent automatiquement des mises à jour régressives qui installent une appli de surveillance.

Nous mettons cet article en lien pour les faits qu'ils présentent. C'est dommage que dans sa conclusion il conseille de céder aux sirènes de Netflix. L'appli de Netflix est malveillante également.

-

2017-02

Les téléviseurs « intelligents » Vizio rapportent tout ce qui est visionné et pas seulement les émissions hertziennes ou câblées. Même si l'image provient de l'ordinateur personnel de l'utilisateur, le téléviseur rapporte ce qu'elle montre. Le fait qu'il existe un moyen de désactiver cette surveillance, même s'il n'est plus caché comme il a pu l'être auparavant, ne la justifie pas.

-

2015-11

Certaines publicités de la télévision et du web émettent des sons inaudibles destinés à des logiciels malveillants en service sur d'autres appareils, avec une portée permettant de savoir qu'ils sont proches. Une fois que vos appareils connectés sont appariés avec votre télévision, les annonceurs peuvent corréler les publicités avec votre activité sur le web et autres données de pistage provenant des divers appareils.

-

2015-11

Vizio va plus loin que tous les autres fabricants de téléviseurs dans l'espionnage de ses utilisateurs : ses téléviseurs « intelligents » analysent en détail vos habitudes d'écoute et les relient à votre adresse IP, de manière que les annonceurs puissent vous suivre à la trace sur vos autres appareils.

Il est possible d'inactiver cette fonction, mais son activation par défaut est en soi une injustice.

-

2015-11

L'alliance de Tivo avec Viacom ajoute 2,3 millions de foyers aux 600 millions de profils que la société surveille déjà sur les réseaux sociaux. Les clients de Tivo ne se rendent pas compte que les annonceurs les regardent. En combinant l'information provenant de la télévision avec la participation aux réseaux sociaux, Tivo peut maintenant corréler la publicité à la télévision avec les achats en ligne, ce qui expose par défaut tous les utilisateurs à une nouvelle combinaison de flicages.

-

2015-07

Les téléviseurs connectés Vizio reconnaissent et rapportent à la plateforme ce que les gens regardent, même si ce n'est pas une chaîne de télévision.

-

2015-05

La télévision câblée de Verizon rapporte quels programmes les gens regardent et même lesquels ils veulent enregistrer.

-

2015-04

Vizio a utilisé une « mise à niveau » du micrologiciel [firmware] pour faire en sorte que ses téléviseurs espionnent ce que regardent les utilisateurs. Les téléviseurs ne le faisaient pas quand ils ont été mis sur le marché.

-

2015-02

Le téléviseur connecté de Samsung transmet la voix de l'utilisateur par Internet à une autre société, Nuance. Nuance la sauvegarde et pourrait donc être obligée de la communiquer au gouvernement des États-Unis ou d'un autre pays.

Vous ne devez pas faire confiance à la reconnaissance vocale, sauf si elle est effectuée par un logiciel libre sur votre propre ordinateur.

Dans sa politique de confidentialité, Samsung confirme explicitement que des données vocales contenant de l'information à caractère personnel seront transmises à des tiers.

-

2014-11

Le téléviseur connecté d'Amazon espionne en permanence.

-

2014-09

Presque tous les téléviseurs « intelligents » espionnent leurs utilisateurs.

Le rapport est daté de 2014, mais nous serions surpris si la situation s'était améliorée depuis.

Cela montre que les lois exigeant des appareils qu'ils demandent le consentement formel de l'utilisateur avant de récupérer ses données personnelles sont complètement inadéquates. Et qu'arrive-t-il si un utilisateur refuse son consentement ? Il est probable que le téléviseur va dire : « Si vous ne consentez pas au pistage, la télévision ne fonctionnera pas. »

Des lois acceptables diraient que les téléviseurs ne sont pas autorisés à rapporter ce que regarde l'utilisateur. Pas d'exception !

-

2014-05

LG a désactivé des fonctionnalités réseau sur des téléviseurs « intelligents » achetés antérieurement, à moins que les acheteurs ne consentent à laisser LG se mettre à les espionner et à distribuer leurs données personnelles.

-

2014-05

L'espion des téléviseurs « intelligents » de LG rapporte ce que regarde le téléspectateur, et l'interrupteur permettant soi-disant d'arrêter ça est inopérant (le fait que la transmission des données retourne une erreur 404 ne veut strictement rien dire ; le serveur pourrait sauvegarder ces données de toute façon).

Pire, il espionne les autres services du réseau local de l'utilisateur.

LG a dit plus tard qu'un correctif avait été installé, mais n'importe quel appareil pourrait espionner de cette manière.

Par ailleurs, les téléviseurs de LG font de toute façon beaucoup d'espionnage.

-

2013-11

L'espion des téléviseurs « intelligents » de LG rapporte ce que regarde le téléspectateur, et l'interrupteur permettant soi-disant d'arrêter ça est inopérant (le fait que la transmission des données retourne une erreur 404 ne veut strictement rien dire ; le serveur pourrait sauvegarder ces données de toute façon).

Pire, il espionne les autres services du réseau local de l'utilisateur.

LG a dit plus tard qu'un correctif avait été installé, mais n'importe quel appareil pourrait espionner de cette manière.

-

2012-12

Des crackers ont trouvé moyen de briser la sécurité d'un téléviseur « intelligent » et d'utiliser sa caméra pour regarder les gens qui sont en train de regarder la télévision.

Caméras et appareils photo

(#SpywareInCameras)-

2023-12

Des caméras de surveillance placées par le gouvernement A pour son propre usage peuvent également surveiller pour le gouvernement B, ceci parce que A installe un produit fabriqué par B avec du logiciel non libre.

(Notez que cet article utilise le terme « hack » pour du « piratage informatique ».)

-

2023-07

Les voitures autonomes de San Francisco collectent des vidéos en permanence en utilisant des caméras intérieures et extérieures, et il est déjà arrivé que des gouvernements récupèrent secrètement ces vidéos.

Comme le souligne le Surveillance Technology Oversight Project (Projet de contrôle des technologies de surveillance), elles nous « conduisent droit à l'autoritarisme ». Nous devons réglementer l'utilisation de toutes les caméras capables de pister les gens, pour faire en sorte qu'elles ne servent pas à cela.

-

2019-02

La sonnette vidéo de Ring est conçue pour que le fabricant (maintenant Amazon) puisse regarder en permanence. En fait, il se trouve que n'importe qui peut en faire autant, et peut également falsifier les vidéos.

La vulnérabilité à des attaques extérieures est vraisemblablement involontaire et il est probable qu'Amazon la corrigera. Cependant nous ne pensons pas qu'Amazon changera la conception de l'appareil, qui lui permet, à elle, de regarder.

-

2019-01

Les dispositifs de « sécurité » de Ring envoient leurs enregistrements vidéo aux serveurs d'Amazon, qui les sauvegardent sur le long terme.

Très souvent, la vidéo montre tous les gens qui s'approchent de la porte d'entrée, ou même de simples passants.

L'article s'intéresse surtout à la manière dont Ring laissait certains employés regarder librement les vidéos. Il semble qu'Amazon ait essayé d'empêcher cet abus secondaire. Quant à l'abus primaire (le fait qu'elle obtienne les vidéos), Amazon compte bien que le public s'y soumettra.

-

2018-10

Presque toutes les « caméras de sécurité pour la maison » donnent au fabricant une copie non chiffrée de tout ce qu'elles voient. Il vaudrait mieux les appeler « caméras d'insécurité pour la maison » !

Quand Consumer Reports les a testées, ils ont suggéré que ces fabricants promettent de ne pas regarder ce qu'il y a sur les vidéos. Ce n'est pas ça, la sécurité de votre maison. La sécurité, c'est de s'assurer qu'ils n'auront pas la possibilité de regarder à travers votre caméra.

-

2017-10

Tout système domotique de « vidéoprotection » peut servir à la surveillance dès lors que son fabricant peut communiquer avec lui. La caméra Canary en est un exemple.

Cet article décrit des méfaits commis par le fabricant, basés sur le fait que le fonctionnement de l'appareil dépend d'un serveur.

(Autres exemples de logiciels privateurs dépendant d'un serveur)

Mais cela démontre également que l'appareil donne à cette entreprise des moyens de surveillance.

-

2016-03

Plus de 70 modèles de caméras de surveillance connectées au réseau ont des failles de sécurité qui permettent à n'importe qui de s'en servir pour regarder.

-

2015-11

La caméra « intelligente » Nest Cam regarde en permanence, même quand son « propriétaire » la met sur « arrêt ».

Un appareil « intelligent » est un appareil dont le fabricant se sert pour jouer au plus malin avec vous.

Jouets

(#SpywareInToys)-

2017-11

Le jouet Furby Connect a une porte dérobée universelle. Même si ce produit, tel qu'il est livré, n'est pas utilisable comme appareil d'écoute, il pourrait sûrement le devenir après une modification à distance du code.

-

2017-11

Un accessoire sexuel contrôlé à distance s'est révélé enregistrer la conversation entre les deux utilisateurs.

-

2017-03

Un vibrateur informatisé espionnait ses utilisateurs au moyen de l'appli privatrice de contrôle.